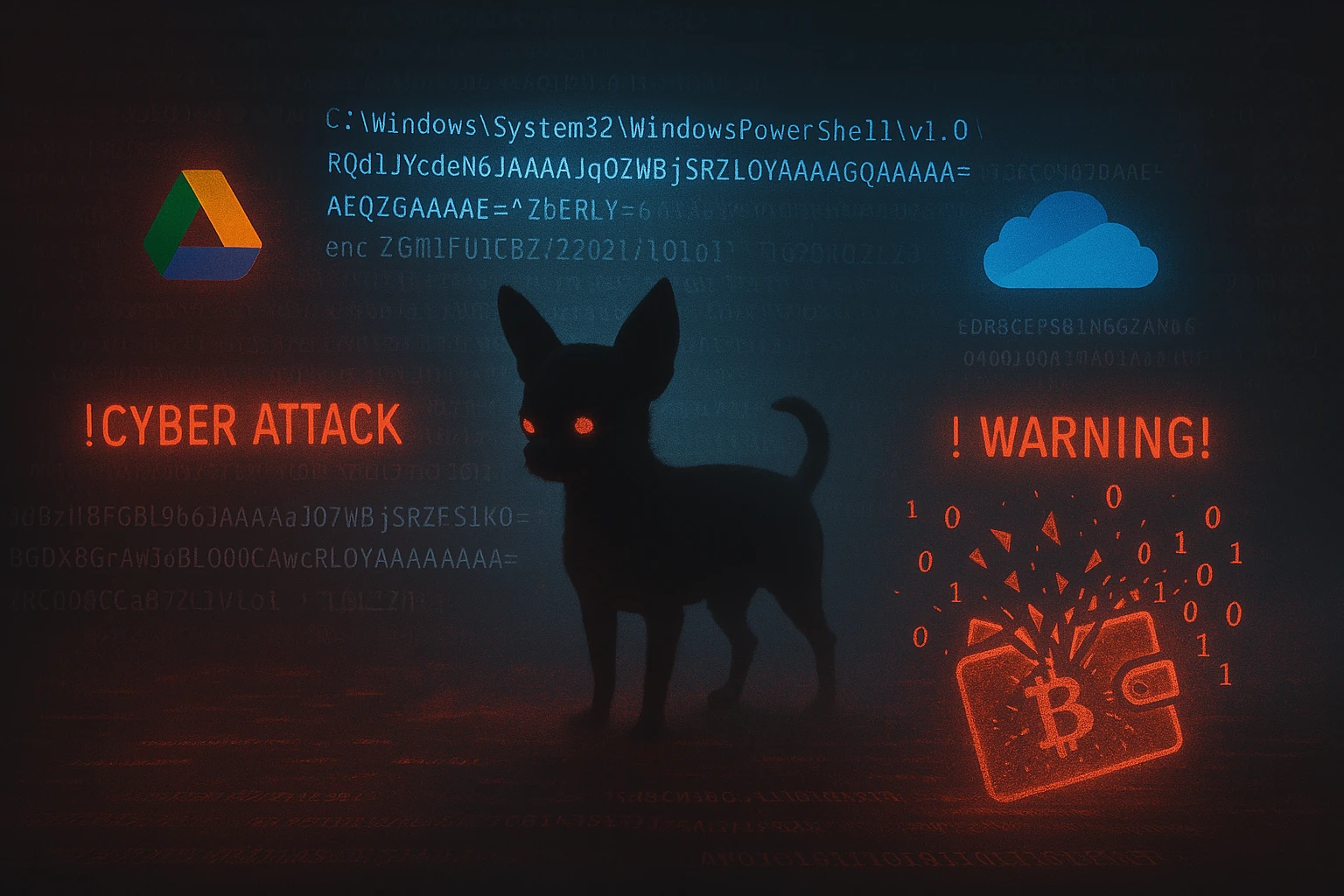

威脅行為者來源與主要特徵

截至撰寫本報告時,尚未有特定的威脅行為者或組織被確切歸因於 Chihuahua Infostealer。

然而,有一些線索可能暗示其來源。例如,惡意軟體的開發者在程式碼中嵌入了音譯的 俄羅斯饒舌歌詞 ,並在執行期間印到控制台。這種獨特之處沒有任何功能性目的,但可能是一種文化或個人簽名。這可能表示作者具有俄羅斯背景或影響力,儘管這並非確鑿的歸因證據。這類非功能性的特色反映了在其他嵌入流行文化引用或迷因的主題惡意軟體中觀察到的行為。

與較舊的「快速竊取」式竊取器不同,Chihuahua 採用了 更精密的做法 ,旨在逃避偵測並在受感染的系統上維持持續性。這反映了竊取器趨向更隱匿、功能更豐富的廣泛趨勢。憑藉多階段載入器、雲端託管傳遞、基於原生 API 的加密以及細緻的清理程序,Chihuahua 體現了資訊竊取器設計向著彈性和長期隱匿性的演變。

Chihuahua InfoStealer 的傳播方法與下載階段

Chihuahua Infostealer 通常始於 社交工程 ,誘騙受害者執行惡意 PowerShell 腳本。

在首個觀察到的案例中,用戶被誘騙開啟看似合法的 Google Drive 文件 ,這導致嵌入在其中的混淆腳本被執行。這種策略利用了人們對 Google Drive 和 OneDrive 等雲端服務的信任,幫助攻擊者規避過濾器並在不被偵測的情況下傳遞 Payload 。一旦觸發,腳本就會啟動一個 多階段感染鏈 。傳遞方法從 網路釣魚郵件 和 偽裝的 IT 訊息 到透過協作平台共享的連結不等。

雖然在此案例中證實使用了 Google Drive,但資訊竊取器通常透過其他管道傳播,包括惡意廣告和木馬化下載。像 GitHub 這樣的受信任平台也被利用。資料來源提到曾記錄到使用偽裝成合法專案的虛假 GitHub 儲存庫的 Lumma Infostealer 攻擊活動,這是一種越來越普遍的透過雲端託管基礎設施逃避偵測的方法。

階段 1:使用 PowerShell Blob 進行初始啟動

攻擊始於受害者執行透過初始誘餌(例如託管在 Google Drive 或 OneDrive 上的文件)傳遞的惡意 PowerShell 載入器。這第一個階段的腳本通常很短,旨在作為下一階段攻擊的啟動器。一個觀察到的範例使用一個簡潔的 PowerShell 單行命令,用於解碼 Base64 編碼的 Payload 並 直接在記憶體中執行 。這種方法避免了將檔案寫入磁碟,有助於逃避偵測。

命令包含以下部分:

- Verb RunAs :表示提權執行(以系統管理員身分執行)。

- -windowstyle hidden :隱藏 PowerShell 視窗。

- -nologo -noprofile :防止顯示標誌並繞過載入使用者設定檔。

- executionpolicy bypass :覆寫政策限制以允許腳本執行。

-

iex (...)

:使用

Invoke-Expression在記憶體中執行解碼的 Base64 字串。 - FromBase64String(...) :獲取被解碼並執行的編碼 Payload 。

階段 2:排程工作與基於標記的 Payload 執行

一旦解碼,第二階段的 PowerShell 腳本會重建一個經過

大量混淆

且以十六進制格式編碼的 Payload 。它會移除自訂分隔符號(如

~

字元),將十六進制值轉換為 ASCII 文字,並

直接在記憶體中重構第三階段的程式碼

。這種動態重構技術有助於惡意軟體繞過靜態偵測機制和沙箱環境中的分析。

然後,腳本會建立一個名為

f90g30g82

的

排程工作

,該工作每分鐘執行一次。此工作會持續檢查使用者的「最近」資料夾中是否有名稱結尾為

.normaldaki

的檔案,這些檔案充當感染標記。

如果存在此類檔案,腳本會查詢主要的 C2 伺服器:

cdn[.]findfakesnake[.]xyz

。如果回應包含觸發關鍵字(例如

"Comm"

),則提取嵌入的 Payload ,進行 Base64 解碼,並透過

Invoke-Expression

執行。如果伺服器無法連線,腳本會轉而使用第二個網域:

cat-watches-site[.]xyz

。

階段 3:備用與最終 Payload 執行

最後階段增強了持續性並傳遞了核心竊取器組件。在設定排程工作每分鐘執行一次後,腳本會發起一個請求以下載 .NET 組件:

flowers.hold-me-finger[.]xyz/api/arhbr49b

。預計此組件包含編譯過的惡意程式碼(可能是 Base64 字串)。

緊接著,腳本使用一個 託管在 OneDrive 的 URL 來取得另一個 Base64 編碼的 Payload 。這第二個 Payload 攜帶了 Chihuahua Stealer 本身 ,它被解碼並使用 .NET 反射 直接在記憶體中執行 。

執行流程如下:

-

透過

Invoke-RestMethod取得編碼的 Payload 。 -

使用

[System.Convert]::FromBase64String()解碼 Payload 。 -

使用

[System.Reflection.Assembly]::Load(...)將解碼的位元組載入為 .NET 組件。 -

使用 Reflection 找到並呼叫

Program類別中的Main方法。 - 清理:清除控制台、擦除剪貼簿內容並退出 PowerShell。

這種記憶體中執行的方法確保沒有任何內容寫入磁碟,這使得傳統的防毒軟體或端點監控工具難以偵測。

營運洞察 :透過結合 記憶體中 .NET 執行 、 雲端託管 Payload 和 持久性排程工作 ,這個階段以隱匿性和彈性完成了 Chihuahua Infostealer 的部署。使用受信任服務(例如 OneDrive)進一步增加了防禦者阻止出站通訊或追蹤惡意偽影(Malicious artifact)的難度。

Chihuahua InfoStealer 惡意軟體的技術細分

初始執行與作者指紋

惡意軟體的執行始於一種不太傳統的方式。啟動時,

Main()

函數會呼叫一個名為

DedMaxim()

的方法,該方法會重覆地向控制台印出一連串音譯的

俄羅斯饒舌歌詞

。這些歌詞沒有任何營運目的,而是似乎作為一種

數位簽名或文化印記

。

主機指紋與唯一 ID 生成

在「表演」後,竊取器會轉向其核心操作。初始步驟之一是為受感染的機器建立一個

唯一識別碼

。這是透過

Prazdnik()

方法完成的,該方法使用 WMI 查詢裝置的磁碟序號和機器名稱來執行

硬體指紋辨識

。這個字串會通過兩個自訂的混淆或雜湊方法(

ST52()

和

BTH()

)來生成標準化的機器 ID。此識別碼用於命名暫存資料夾和被竊取的資料檔案,確保感染之間的命名一致性,同時模糊實際的機器細節。

瀏覽器資料收集

Chihuahua 的資料收集過程始於對瀏覽器設定檔目錄的掃描。惡意軟體定義了一個已知瀏覽器路徑的陣列 (

SinBinoklya

),包括以下瀏覽器的目錄:

- Chrome

- Chromium

- Brave

- Opera (包括 GX 變體)

- Microsoft Edge

- Slimjet

- MapleStudio 的 ChromePlus

- Iridium

%PRIKUPILIXULI%

標記在執行時會被動態替換為當前使用者的

%USERPROFILE%

路徑,這使得惡意軟體能夠適應不同的 Windows 環境。在解析路徑後,腳本會檢查受害系統上存在哪些目錄,以識別已安裝的瀏覽器。然後解析有效的目錄,以提取敏感內容,包括

儲存的密碼、Cookies、自動填入資料、工作階段儲存和瀏覽歷史記錄

。

加密錢包目標

除了瀏覽器資料外,惡意軟體還設計用於從 瀏覽器的加密貨幣錢包 中竊取資料。它透過將已知的擴充功能 ID 與在每個瀏覽器設定檔中找到的目錄進行比對來實現。目標擴充功能包括:

- EVER Wallet

- Rabby

- Clover Wallet

- ... (更多列表)

當找到匹配項時,惡意軟體會嘗試提取相關的錢包檔案或工作階段 Token 。

持續性與多階段傳遞

Chihuahua 使用 Windows 排程工作來建立持續性。它建立的工作名稱為

f90g30g82

,設定為每分鐘執行一次,並監控使用者的「最近」資料夾中是否存在

.normaldaki

檔案,這些檔案作為感染 Beacon 。如果找到此類標記,腳本會聯絡主要的 C2 伺服器

cdn.findfakesnake[.]xyz

來獲取並執行新的 Base64 編碼 Payload 。如果該伺服器失敗,它會切換到輔助端點

cat-watches-site[.]xyz

。最終,它會從

flowers.hold-me-finger[.]xyz

作為 .NET 組件取得最終竊取器 Payload 。此組件會直接載入到記憶體中,並透過 Reflection 執行。

記憶體中執行與清理

為了進一步減少偵測,腳本使用

clear-host

清除終端機,擦除剪貼簿內容,並乾淨地退出。

Chihuahua Stealer 技術分析摘要

Chihuahua Stealer 結合了「表演」、模組化 Payload 傳遞和隱匿的記憶體中執行,以實現大規模資料竊取。從其獨特地使用俄羅斯饒舌歌詞到有針對性地抓取瀏覽器設定檔和錢包擴充功能,這個基於 .NET 的惡意軟體展現了技術流暢性和個性。它使用排程工作實現持續性、備用 C2 基礎設施和動態 Payload 重構,突顯了其彈性和保持未被偵測的意圖。

Chihuahua Infostealer 攻擊的 MITRE ATT&CK 對映

Chihuahua Infostealer 的策略、技術和程序 (TTPs) 可以對映到 MITRE ATT&CK™ 框架,說明其在殺傷鏈中採取的步驟:

- 初始存取 – T1566.002 (魚叉式網路釣魚連結) :感染始於使用者點擊惡意連結(例如 Google Drive 或 OneDrive 文件)並被誘騙執行腳本。

-

執行 – T1204.002 (使用者執行:惡意檔案)

和

T1059.001 (命令和腳本直譯器:PowerShell)

:Chihuahua 依賴使用者執行檔案或腳本。 Payload 透過 PowerShell 使用混淆命令 (

-EncodedCommand/iex) 在記憶體中執行惡意腳本。 - 持續性 – T1053.005 (排程任務/工作) :惡意軟體透過建立一個排程任務(PowerShell 排程工作)來建立持續性,該工作會重複觸發其 Payload 而無需使用者互動。

- 防禦規避 – T1027 (混淆的檔案或資訊) :在多個階段使用了大量混淆。PowerShell 載入器是 Base64 編碼的,第二階段隱藏在十六進制字串中,阻止了掃描器的直接偵測。

-

防禦規避 – T1218 (系統二進位代理執行 / 受信任工具)

:使用合法的直譯器 (

powershell.exe) 和系統工具 (schtasks, WMI 等) 來執行惡意程式碼。 - 偵察 – T1082 (系統資訊偵察) :Chihuahua 透過 WMI 呼叫收集主機資訊,例如電腦名稱和磁碟序號。這可能是其內部 ID 生成的一部分,也可能被攻擊者用來評估目標價值。

- 偵察 – T1083 (檔案和目錄偵察) :惡意軟體搜尋與檔案系統上網頁瀏覽器設定檔和擴充功能相關的特定目錄。透過檢查這些位置,它在竊取資料之前發現系統上存在哪些瀏覽器和錢包應用程式。

- 憑證存取 – T1555.003 (竊取網頁瀏覽器憑證) :竊取器針對多個網頁瀏覽器竊取儲存的憑證、Cookies 和其他敏感資料。這屬於從網頁瀏覽器竊取憑證,這是資訊竊取器惡意軟體的常用技術。

- 憑證存取/收集 – 加密錢包竊取 :Chihuahua 會特別尋找與加密貨幣錢包瀏覽器擴充功能相關的檔案並竊取這些錢包資料檔案。這是一種針對錢包儲存中私鑰/助記詞的憑證和資料竊取擴展。

-

收集 – T1560 (歸檔收集的資料)

:惡意軟體在竊取前將收集的資料歸檔到單一檔案中 (

*.chihuahua)。 - 防禦規避 – T1027.001 (加密或混淆的資料) :在竊取之前,Chihuahua 使用 AES 加密對被竊取的資料檔案進行加密。這確保即使資料被攔截或掃描,它也顯示為隨機、無法辨識的位元組,繞過內容檢查系統。

- 命令和控制 – T1071.001 (應用層協定:Web) :對於 C2 通訊和資料外洩,Chihuahua 使用標準的 Web 協定 (HTTP/HTTPS)。階段 2 和階段 3 的通訊是對攻擊者網域的 Web 請求(透過 HTTPS),這是使用 HTTP/S 作為 C2 通道的範例。

- 命令和控制 – T1573.002 (加密通道:TLS/SSL) :Chihuahua 的所有網路流量( Payload 檢索和外洩)都透過 TLS (HTTPS) 加密。這個加密通道隱藏了 C2 流量的內容,防止被偵測或內容過濾。

- 外洩 – T1041 (透過 C2 通道外洩) :被竊取、加密的資料使用與 C2 相同的通道(向其網域發送 HTTPS POST 請求)外洩到攻擊者控制的遠端伺服器。

- 清理 – T1070.004 (清除主機上的指示器:檔案刪除) :在執行任務後,Chihuahua 會刪除它建立的臨時檔案和檔案,以及磁碟上 Payload 的任何標記檔案或證據。

惡意軟體使用標準工具和多步驟混淆,清楚地顯示其試圖與已知能有效規避防禦的敵對技術保持一致。

入侵指標 (IOCs)

安全團隊可以使用以下與 Chihuahua Infostealer 相關的 IOC 和模式來幫助識別感染或攻擊企圖:

-

惡意網域 (C2/傳遞)

:

-

flowers[.]hold-me-finger[.]xyz -

cat-watches-site[.]xyz -

cdn.findfakesnake[.]xyz

-

-

檔案雜湊 (惡意軟體樣本)

:

-

PowerShell 載入器腳本

SHA-256:afa819c9427731d716d4516f2943555f24ef13207f75134986ae0b67a0471b84 -

Chihuahua Stealer .NET Payload

SHA-256:c9bc4fdc899e4d82da9dd1f7a08b57ac62fc104f93f2597615b626725e12cae8

-

PowerShell 載入器腳本

-

檔案/系統偽影

:

-

副檔名為

.chihuahua的異常檔案。 -

名稱為

f90g30g82(或類似的隨機字串)的排程任務或排程工作,執行 PowerShell 命令。 -

在使用者目錄中出現名稱中包含

.normaldaki或以此為副檔名的檔案。 - 日誌中的 Base64 編碼 PowerShell 命令或腳本。

-

副檔名為

-

網路指標

:

- 除了上述網域,觀察異常模式,例如用戶端系統向陌生網域發送帶有大型加密 Payload 的 HTTP POST 請求。

- 對包含奇怪短語的網域的任何連線嘗試。

- 密切監控與雲端儲存 URL (Google Drive, OneDrive) 的連線,緊接著 PowerShell 活動,因為此序列可能表示初始 Payload 獲取。

透過監控這些 IOCs,防禦者有可能在早期階段捕獲 Chihuahua 感染。