簡介

2025年第二季見證了分散式阻斷服務(DDoS)攻擊的規模與複雜性顯著提升。本報告提供了對不斷演變的DDoS威脅景觀的技術分析,引用了Cloudflare 2025年第二季DDoS威脅報告的資料與見解。我們將深入探討超大流量攻擊的興起、多向量攻擊的普遍性,以及新攻擊向量的出現。此外,我們將檢視攻擊者使用的基礎架構與方法,並討論有效的緩解策略。

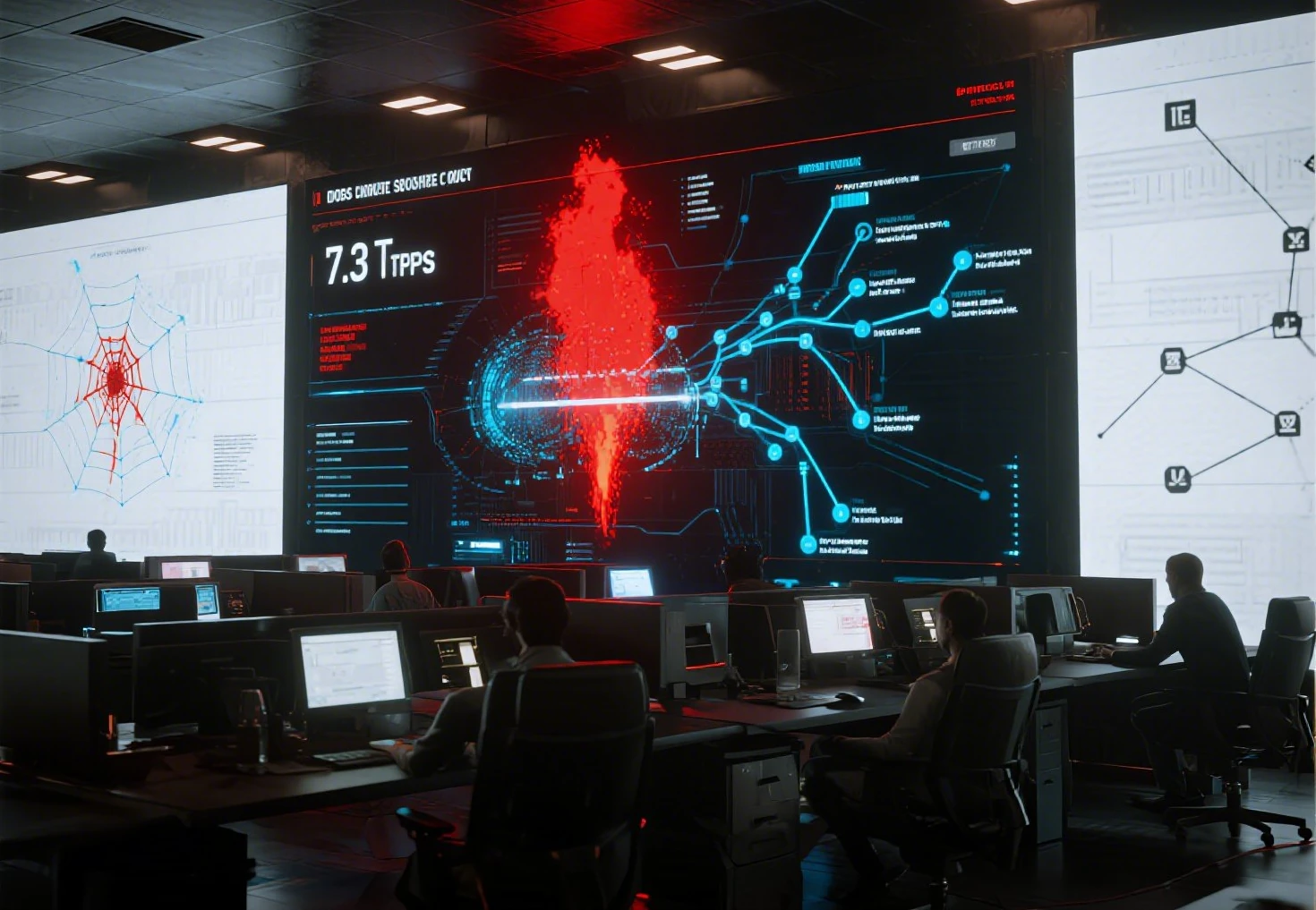

超大流量攻擊的興起

2025年第二季的一個顯著趨勢是超大流量DDoS攻擊的激增。Cloudflare報告稱已緩解超過6,500次此類攻擊,平均每日71次。這些攻擊的特點是其巨大的流量,通常超過每秒1 terabit(Tbps)和每秒10億個封包(pps)。報告指出了一場高達7.3 Tbps的攻擊,這是有史以來最大的攻擊。攻擊流量的這種激增清楚表明malicious actors的火力日益增強,這可能受到物聯網(IoT)設備被入侵和伺服器設定錯誤的激增所推動。

攻擊向量分析

報告顯示,第三層/第四層和第七層攻擊向量持續被依賴。雖然與前一季相比,第三層/第四層攻擊的總數有所減少,但它們仍然是一個重大威脅。這些攻擊通常涉及以高流量的UDP或TCP SYN封包淹沒目標,超過其網路容量。報告還指出,HTTP DDoS攻擊增加了9%,這些攻擊針對應用層。這些攻擊通常更為複雜,模仿合法用戶流量以耗盡伺服器資源。一種常見技術是對特定URL發起大量HTTP GET或POST requests,使應用程式無法響應。

案例研究:7.3 Tbps攻擊

7.3 Tbps攻擊是一個令人震驚的提醒,顯示了災難性干擾的潛力。雖然報告未提供攻擊組成的詳細分解,但極有可能這是一場多向量攻擊,結合了多種技術以最大化其影響。此類攻擊通常利用放大/反射技術,例如DNS放大和NTP放大,結合來自botnet的直接流量。這種攻擊的巨大規模表明涉及一個龐大的botnet,可能包含數十萬甚至數百萬個被入侵的設備。

DDoS攻擊的技術分類

DDoS攻擊可大致分為三種類型,每種類型針對網路堆疊的不同層並採用不同的方法 [1]:

- 流量攻擊: 這些攻擊旨在通過以壓倒性流量淹沒目標網路或服務的頻寬。以每秒位元數(bps)或每秒Gigabits(Gbps)衡量,常見例子包括UDP floods、ICMP floods和其他spoofed-packet floods。放大技術,如DNS放大和NTP放大,經常用來放大攻擊影響。形成大型botnets的被入侵物聯網設備的激增,例如Mirai botnet,顯著增強了這些攻擊的規模。

- 協議攻擊: 這些攻擊利用OSI模型第三層和第四層的網路協議漏洞,消耗伺服器資源或中間通訊設備(如防火牆和負載平衡器)的資源。以每秒封包數(pps)衡量,例子包括SYN floods、fragmented packet attacks、Ping of Death和SYN-ACK floods。通過利用協議的handshake機制或狀態表,攻擊者可以耗盡目標的連接容量。

- 應用層攻擊: 在OSI模型的第七層運作,這些攻擊針對特定的網頁應用程式或服務,使用看似合法的requests,旨在耗盡伺服器資源,如CPU和記憶體。以每秒請求數(rps)衡量,這些攻擊難以檢測,因為它們模仿正常用戶行為。例子包括HTTP GET/POST floods和利用網頁伺服器或應用程式漏洞的攻擊。單一HTTP request可觸發伺服器上多個資源密集的操作,使這些攻擊只需較少的requests即可高效。

必須注意的是,攻擊者經常將這些攻擊類型組合為 multi-vector attacks ,以最大化干擾並繞過各種防禦機制 [1]。

緩解策略

有效的DDoS緩解需要多層次的方法。Cloudflare的報告強調了始終開啟、自動化防禦系統的重要性,該系統能夠即時檢測和緩解攻擊。主要緩解技術包括:

- 速率限制: 這涉及為單一IP地址或一組IP地址在特定時間段內接受的requests數量設定thresholds。

- IP信譽過濾: 此技術涉及阻擋來自已知malicious IP地址的流量,例如與botnets或開放代理相關的地址。

- Challenge-Response機制: 對於第七層攻擊,可使用Challenge-Response機制,例如CAPTCHAs,以區分人類用戶和bots。

- Anycast網路: Anycast網路可將攻擊流量分散到多個資料中心,防止單一地點被壓倒。

進階緩解技術

除了基本策略外,進階DDoS緩解技術利用複雜的技術和網路架構,提供強大的保護 [1]:

- Anycast網路架構: 例如,Cloudflare的全球Anycast網路在分散全球多個資料中心的流量中扮演關鍵角色。此架構通過將malicious traffic分散到廣大的基礎設施,有效吸收大規模流量攻擊,防止單一地點被壓倒。當攻擊發生時,Anycast網路將流量路由到最近、最不擁塞的資料中心,確保合法流量仍能到達其目的地。

- 行為分析與機器學習: 現代DDoS保護系統利用機器學習演算法即時分析流量模式。這些系統可以檢測指示DDoS攻擊的異常,例如流量突然激增、不尋常的request速率或偏離正常協議行為。通過從合法流量和攻擊簽章(Attack signature)中持續學習,這些系統能夠適應並緩解新的和不斷演變的威脅。

- 專用清洗中心(Scrubbing Center): 對於極大或複雜的攻擊,流量可被轉向專門的清洗中心。這些中心採用高容量硬體和軟體解決方案,過濾掉malicious traffic,同時允許乾淨流量通過到預定目的地。此過程涉及深入封包檢查和進階過濾規則,以識別並丟棄攻擊封包。

- 網頁應用程式防火牆(WAFs): 雖然不是專門的DDoS緩解工具,但WAFs對於防禦應用層攻擊至關重要。它們檢查HTTP/S流量,並可根據預定義規則、已知攻擊簽章和行為分析阻擋malicious requests。WAFs在防止利用應用程式漏洞或試圖通過看似合法的requests耗盡伺服器資源的攻擊尤其有效。

- BGP Flowspec: 此技術允許網路運營商將過濾規則推送到網路邊緣路由器,實現靠近來源的快速且精細的DDoS攻擊緩解。它可用於阻擋特定類型的malicious traffic或對來自可疑來源的流量進行速率限制。

結論

DDoS威脅景觀不斷變化,攻擊者持續開發新技術並利用新資源。2025年第二季表明,超大流量攻擊的威脅非常真實且不斷增長。組織必須採取主動且多層次的方法來緩解DDoS攻擊,結合自動化防禦與穩健的基礎設施,以及對不斷演變的威脅景觀的深入理解。隨著數位世界日益互聯,有效的DDoS保護的重要性不容小覷。